Kategorie Netzwerktechnik - Forum Tools

Wireshark - Capture-Filter der nur IP's loggt

geschrieben am 01.11.2010 um 19:17 von stafan

Hallo zusammen,

ich beschäftige mich seit kurzem mit Wireshark und bin auf ein Problem gestoßen bei dem ich leider nicht weiß wonach ich in der Doku suchen soll. Bin beim googeln zum Glück auf dieses Forum gestoßen und hoffe, dass Ihr mir den entscheidenden Tipp geben könnt :)

Mein Problem ist ich würde gerne *nur* die IP Adressen loggen die über meine NIC gehen.

So, dass im Log nachher nur sowas steht wie:

---

src: 192.168.0.100 - dst: 74.125.43.147

src: 192.168.0.102 - dst: 207.46.232.182

src: 88.198.6.117 - dst: 192.168.0.105

usw.

---

Leider weiß ich nicht so recht wonach ich suchen soll damit nur die IP geloggt werden und der Rest verworfen wird.

Wäre euch sehr Dankbar wenn Ihr mir da helfen könntest bzw einen Tipp geben könnt wonach ich in suchen muss.

Grüße,

Stephan

geschrieben am 02.11.2010 um 07:50 von Otaku19

Ich verstehe nicht was du emisnt, die drei Einträge haben null miteinander gemeisam.

geschrieben am 02.11.2010 um 08:54 von stafan

Hallo Otaku,

viell. hab ich mich schlecht ausgedrückt.

Ich brauch nur das hier:

http://img840.imageshack.us/img840/1435/srcdst.png

die anderen Informationen würde ich gerne verwerfen

geschrieben am 02.11.2010 um 11:59 von Otaku19

wüsste nicht wozu das gut sein soll...max wegen dem Platz und da könnte man per captureflter die max grösse der aufgezeichneten pakete runterschrauben

geschrieben am 02.11.2010 um 21:03 von stafan

Bin der Sache heute etwas näher gekommen - glaub ich ;)

Über nen Offset-Capture filter müsste dass doch gehen, oder?

Aber wie geb ich den richtig ein?

Wenn ich das bsp. vom nwlab wireshark tutorial als Capture Filter eingebe kommt immer dass das kein gültiger Capture Filter ist oÔ ?

also ip[8] = 1

oder bin ich da auf ner ganz falschen Fährte?

geschrieben am 02.11.2010 um 21:37 von stafan

Lösung:

Mit hilfe von tshark lässt sich das ganze ganz einfach lösen :)

tshark -i 3 -T fields -e ip.src -e ip.dst

\\ edit: Einfache (!) Ausgabe in eine Datei unter Windows: tshark -i 3 -T fields -e ip.src -e ip.dst >> log.txt

Grüße,

Stephan

geschrieben am 04.11.2010 um 06:31 von Mirko

Interessante Lösung mit dem Zugriff auf einzelne Felder. Danke fürs posten.

Mirko

geschrieben am 14.10.2011 um 12:19 von Joschka

Hi,

da ich glaube das Thema trifft mein Problem ganz gut, mach ich mal keinen neuen Thread auf.

Ich bin absoluter Wireshark Neuling und habe genau das gegenteilige Anliegen als der Thead-Ersteller. Ich möchte das weder Source noch Destination Adresse mit gecaptured werden. Ich weiß das ich für mein Log die Anzeige über den Displayfilter, die Adresse einfach ausschalten kann, aber sie sind physisch immernoch vorhanden und könnten somit wieder angezeigt werden. Hintergrund is in diesem Fall: Datenschutz. Wir sollen im Rahmen eines Projektes filtern welche Protokolle im Netzwerk auf der Internet-Schicht derzeit verwendet werden. Und uns interessiert dabei auch wirklich nur die Art des Protokolls. Wenn möglich würde ich gerne bereits beim Capture darauf verzichten andere Daten zu speichern. Ist das überhaupt im Bereich des Möglichen oder kann ich das nur durch die Displayfilter im Nachhinein nicht anzeigen lassen?

Im Netz oder in der Dokumentation habe ich nichts gefunden, weil wohl niemand interesse daran hat nur Protokolle zu kennen ohne jegliche weitere Informationen, was ja normalerweise auch zimlich uninteressant ist... wenn man nicht in meiner Situation ist :)

Ziel also, nur Protokolle (Ob nun nur Internet-Schicht oder alle ist erstmal egal) rausholen und im Log speichern.

Kann man das im tshark dann vielleicht auch so umschreiben das die src und dst eben NICHT drin ist und auch nie im Log auftaucht? dann wäre mir genauso geholfen.

mfg

Joschka

geschrieben am 14.10.2011 um 13:32 von Otaku19

pfff, da da gibts irgendeinen Anonymisierer für pcap Dateien. Musst du schon während dem capture die IP Adressen entfernen (bzw eigentlich ersetzen, sonst ist der ganze capture wertlos) oder reicht es wenn die zwar aufgenommen, aber wenn du den capture weitergibts/bearbeitest nciht mehr da bzw durch dummy Adressen worden sind ?

Bei den Anonymisierern wird natürlich eine 1:1 Übersetzugn gemacht da man sonst einem flow nicht mehr folgen kann, aber da wird halt aus jeder IP zufällig eien andere genereiert, um einen Rückschluss auf die echte IP zu bekommen bräuchte man das original File

Was ist mit anderen Daten die Rückschlüsse auf die Rechner zulassen ? Sollen die dann auch weg/umgeschrieben werden ?

geschrieben am 14.10.2011 um 14:06 von Joschka

es reicht mir wenn in der Log Datei später nichtsmehr zu finden es. Hier geht es um Datenschutz persönlicher Daten. Das verhindere ich ja schon dadruch das ich die Größe der Pakete auf 60Bytes reduziere, da mich ja nur der Header interessiert. Aber für unseren Datenschutzbeauftragten wäre es natürlich noch schöner wenn jede rückverfolgung ausgeschlossen wäre.

Die Pakete werden gecaputred und in ne Log geschrieben, und anhand der Log wird weitergearbeitet. Wenn also im Log Dummy Adressen auftreten oder garkeine ist mein Problem gelöst.

geschrieben am 17.10.2011 um 10:16 von Otaku19

OK, mit diesen Vorgaben kann man wenigstens praktikabel arbeiten.

http://www.tm.uka.de/software/pktanon/

Da lässt sich vielleicht was basteln, kommt halt darauf an wo du den capture abnimmst, also mit welcher Maschine.

Ist dann halt fraglich wozu man überhaupt irgendwas aufzeichnet wenn man nur den Header speichert und davon so ziemlich den wichtigsten Teil ändert. Wozu ist das log dann gut ? Um zu zeigen das im Netzwerk irgendwer, irgendwas macht ?

Ich halte auch nichts davon permante einen capture zu machen, eine Dauerlösung ist netflow + syslog, capture setze ich nur beim troubleshooting ein. Was ich damit speichere ist mir persönlich herzlich egal, ich will nur die Schuld von den von mir betreuten Elementen weisen :) Und wenn der Hut brennt, hat auch ein Datenschutzbeauftragter nichts mehr zu reden.

geschrieben am 17.10.2011 um 11:44 von Joschka

nunja ist im Rahmen eines Studenten Projektes innerhalb eines Live Netzwerkes und die wollen halt niemanden finden sondern nur was bewiesen haben.. Und wir arbeiten mit Windows Systemen, für das Anonymisieren nun ne Linux Maschine aufzusetzen, sah auf den ersten Blick so aus als wenn es nur unter Linux/Ubuntu läuft, wäre etwas zu viel. Is nen kleiner Arbeitsschritt der aber gemacht werden soll und es muss nun reichen das die Pakete nachm Header abgeschnitten werden. Vielen Dank trotzdem für die Hilfe =)

geschrieben am 17.10.2011 um 12:24 von Otaku19

hm...und was sollte das sein ? Liest sich für mich als ob man irgendwas am "trafficverhalten" erforschen würde,aber wenn ich nur die Header habe, dann kann ich höchstens rausbekommen:

top talkers: (ist mit falschen IP Adressen aber schwer möglich)

top protocols/Applications: geht natürlich nur schön wenn die jeweiligen Apps auch Standardports verwenden bzw bei der Auswertung bekannt ist welche ranges von wem dynamisch benutzt werden und sie sich nicht überschneiden. Dann hat man aber nur pps

geschrieben am 17.10.2011 um 14:52 von Joschka

Wir sollen rausfinden welche protokolle auf der 3 Schicht im Osi-Modell verwendet werden, von den Anwendungen und Diensten die genutzt werden. Je länger ich mich mit diesem Thema befasse desto unnsinniger empfinde ich diese Aufgabe auch. Vorallem da ich von einer Sackgasse in die nächste laufe und ned weiterkomme. Jedoch ist es nur eine kleine Teilaufgabe und wir gehen nun Kompromisse ein :)

geschrieben am 18.10.2011 um 12:09 von Otaku19

na dann bin ich ja schon mal richtig gelegen :)

Wie gesagt, da wäre eigentlich netflow weit sinnvoller, aber das müssen erst mal deine Komponenten können und du brauchst natürlich einen Server der als Collector dient. Allerdings ist da nix anonymisiert, man kann natürlich nur solche Reports dann aus den Rohdaten erstellen lassen die keien Source/Destination IP beinhalten. Wer aber Zugriff auf den die Netzelemente oder den Collector hat, hat logischerweise auch Zugang zu allen Daten.

Solche administrativen Zugänge lässt sich halbswegs brauchbar zumindest mitloggen, aber Missbrauch lässt sich nur schwer verhindern.

Was auch noch ein weiterer Ansatzpunkt wäre, wären bestehende Netzelemente, zB tracken viele Firewalls solche top-n Sachen automatisch mit.

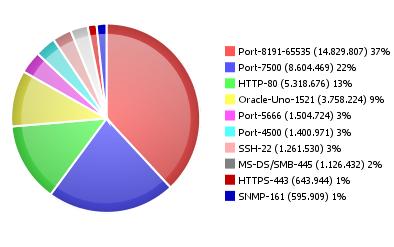

Schaut dann zB so aus (Cisco ASA)

denke so etwas schwebt euch vor

[ Dieses Thema im Live-Forum aufrufen ]

|