OpenVPN

OpenVPN ist eine freie Software zum Aufbau von SSL-VPNs.

OpenVPN ist für Windows, Linux und Apple Mac OS X verfügbar.

Diese Anleitung basiert auf OpenVPN 2.1 unter Windows.

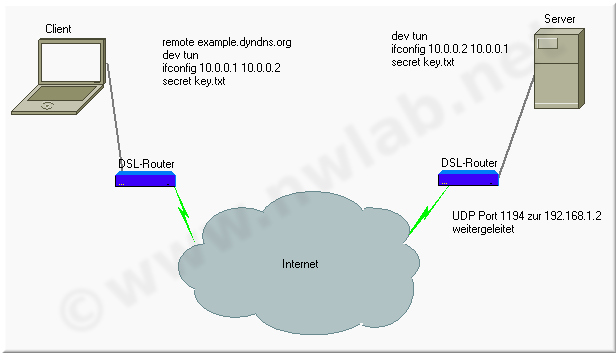

Einfaches Beispiel einer OpenVPN-Verbindung

Im folgenden Beispiel wird ein einzelner Client mit einem

OpenVPN-Server verbunden. Der Client spricht den Server über

dessen Hostnamen (example.dyndns.org) an.

Am DSL-Router des Servers muss der UDP-Port 1194 mittels Port Forwarding

an den Server weitergeleitet werden.

Die für den VPN-Tunnel genutzten IP-Adressen (10.0.0.1 und 10.0.0.2) dürfen im bestehenden Netzwerk bisher nicht genutzt werden.

Schlüssel erzeugen

Für die Verwendung von statischen Schlüsseln benötigen OpenVPN-Server und -Client

den gleichen Schlüssel. Um einen Schlüssel zu generieren, rufen Sie am Server aus dem

Startmenü den Eintrag "OpenVPN / Utilities / Generate a static OpenVPN key" auf.

Dadurch wird ein "C:\Programme\OpenVPN\config" eine Datei key.txt angelegt:

#

# 2048 bit OpenVPN static key

#

-----BEGIN OpenVPN Static key V1-----

513ab2f5e3ab5a4e0113a6d02c7a008a

4c7edf4eb049aad417463816dabdbdf1

d3399776bf54a86b4c9ee6ff2b94da4d

5692d41ace5dd66de7b7e04f31f095f5

6927ce8340f59b4d75c6a65123044259

8ddd5bda9fb653b2960f6c82a74ed388

75b9ea0c76eae686758b8bfe010dd62c

8819fb1b626c6de86b6c8fb193b6d2b5

3125390bef916862811968f6a59ef6f3

e33e8ee13ecfe579bce75bb58e8b7373

a9596c247329595929b765e10f83611b

869e4439790db60bf0a511302aa3cc14

71beb2dd6a6e015df15da483aa15d8ba

7c77c60bc4834d3b528c1a2b4361d772

ce447e063aac4350342f074b532afd78

a47f17eba766bc57ac0bc22b8b724f1f

-----END OpenVPN Static key V1-----

Kopieren Sie diese Datei in das gleiche Verzeichnis auf dem Client.

Wer diese Datei besitzt, kann einen VPN-Tunnel aufbauen.

In einer produktiven Umgebung sollte der Schlüssel daher entsprechend gesichert übertragen werden.

OpenVPN konfigurieren

Die Konfiguartion von OpenVPN erfolgt über Textdateien. Für unser Beispiel sieht die server.ovpn so aus:

dev tun

ifconfig 10.0.0.2 10.0.0.1

secret key.txt

Auf dem Client wird die Datei client.ovpn erstellt:

remote example.dyndns.org

dev tun

ifconfig 10.0.0.1 10.0.0.2

secret key.txt

Mit dem Eintrag remote wird der OpenVPN-Server festgelegt. Geben Sie hier den DynDNS-Hostnamen oder die WAN-IP-Adresse

des Servers an.

VPN-Tunnel aufbauen

Um den VPN-Tunnel aufzubauen, starten Sie zuerst den OpenVPN-Server. Klicken Sie mit der rechten Maustaste auf die

Datei server.ovpn und wählen Sie "Start OpenVPN on this config file". Die Ausgabe sollte etwa so aussehen:

Tue Apr 07 21:48:04 2009 OpenVPN 2.1_rc15 i686-pc-mingw32 [SSL] [LZO2] [PKCS11] built on Nov 19 2008

Tue Apr 07 21:48:04 2009 IMPORTANT: OpenVPN's default port number is now 1194, based on an official port number assignment by IANA.

OpenVPN 2.0-beta16 and earlier used 5000 as the default port.

Tue Apr 07 21:48:04 2009 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Apr 07 21:48:04 2009 TAP-WIN32 device [LAN-Verbindung 5] opened: \\.\Global\{CC44CDC4-77E0-418D-8DA9-3AD11EDE302C}.tap

Tue Apr 07 21:48:04 2009 Notified TAP-Win32 driver to set a DHCP IP/netmask of 10.0.0.2/255.255.255.252 on

interface {CC44CDC4-77E0-418D-8DA9-3AD11EDE302C} [DHCP-serv: 10.0.0.1, lease-time: 31536000]

Tue Apr 07 21:48:04 2009 Successful ARP Flush on interface [2] {CC44CDC4-77E0-418D-8DA9-3AD11EDE302C}

Tue Apr 07 21:48:04 2009 UDPv4 link local (bound): [undef]:1194

Tue Apr 07 21:48:04 2009 UDPv4 link remote: [undef]

Nun starten Sie am Client die client.ovpn auf dem gleichen Weg:

Tue Apr 07 21:49:25 2009 OpenVPN 2.1_rc15 i686-pc-mingw32 [SSL] [LZO2] [PKCS11]built on Nov 19 2008

Tue Apr 07 21:49:25 2009 IMPORTANT: OpenVPN's default port number is now 1194, based on an official port number assignment by IANA.

OpenVPN 2.0-beta16 and earlier used 5000 as the default port.

Tue Apr 07 21:49:25 2009 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Tue Apr 07 21:49:25 2009 TAP-WIN32 device [LAN-Verbindung 4] opened: \\.\Global\{B478A131-A506-4BA7-9FAD-FF4BDED11A1A}.tap

Tue Apr 07 21:49:25 2009 Notified TAP-Win32 driver to set a DHCP IP/netmask of 10.0.0.1/255.255.255.252 on

interface {B478A131-A506-4BA7-9FAD-FF4BDED11A1A} [DHCP-serv: 10.0.0.2, lease-time: 31536000]

Tue Apr 07 21:49:25 2009 Successful ARP Flush on interface [1310725] {B478A131-A506-4BA7-9FAD-FF4BDED11A1A}

Tue Apr 07 21:49:25 2009 UDPv4 link local (bound): [undef]:1194

Tue Apr 07 21:49:25 2009 UDPv4 link remote: 172.16.0.2:1194

Tue Apr 07 21:49:35 2009 Peer Connection Initiated with 172.16.0.2:1194

Tue Apr 07 21:49:42 2009 Initialization Sequence Completed

In diesem Beispiel läuft der Server auf der WAN-IP-Adresse 172.16.0.2.

Bei einem erfolgreichen Aufbau des VPN-Tunnels sind am Server die folgenden Meldungen zu sehen:

Tue Apr 07 21:49:37 2009 Peer Connection Initiated with 172.16.0.1:1194

Tue Apr 07 21:49:43 2009 Initialization Sequence Completed

Kontrolle und Fehlersuche

Bei aktivem Tunnel sind auf Server und Client jeweils ein zusätzlicher Netzwerkadapter aktiv.

Kontrollieren Sie das mit dem Kommando ipconfig:

C:\Dokumente und Einstellungen\root>ipconfig

Windows-IP-Konfiguration

Ethernetadapter LAN-Verbindung 5:

Verbindungsspezifisches DNS-Suffix:

IP-Adresse. . . . . . . . . . . . : 10.0.0.2

Subnetzmaske. . . . . . . . . . . : 255.255.255.252

Standardgateway . . . . . . . . . :

Ethernetadapter LAN-Verbindung:

Verbindungsspezifisches DNS-Suffix:

IP-Adresse. . . . . . . . . . . . : 192.168.1.2

Subnetzmaske. . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 192.168.1.1

Die LAN-Verbindung 5 gehört hier zu OpenVPN. Die Nummer kann variieren.

Auf dem Client muss ebenfalls ein neuer Netzwerkadapter mit der entsprechenden IP-Adresse sichtbar sein.

Die IP-Adressen müssen per Ping erreichbar sein:

C:\Dokumente und Einstellungen\xuser>ping 10.0.0.2

Ping wird ausgeführt für 10.0.0.2 mit 32 Bytes Daten:

Antwort von 10.0.0.2: Bytes=32 Zeit=5ms TTL=128

Antwort von 10.0.0.2: Bytes=32 Zeit=4ms TTL=128

Antwort von 10.0.0.2: Bytes=32 Zeit=4ms TTL=128

Antwort von 10.0.0.2: Bytes=32 Zeit=4ms TTL=128

Ping-Statistik für 10.0.0.2:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 4ms, Maximum = 5ms, Mittelwert = 4ms

Bei Problemen kontrollieren Sie die Meldungen in den Ausgabefenstern von Server und Client.

Wenn am Server beim Verbindungsversuch keine zusätzlichen Meldungen angezeigt werden,

kontrollieren Sie die Einstellungen der Windows-Firewall. Der Server muss UDP auf Port 1194 empfangen können.

Stimmt die Portweiterleitung am DSL-Router des Servers?

Weiterführende Informationen

Die hier vorgestellt Konfiguration eignet sich für die schnelle Verbindung von zwei Rechnern.

Für den Produktionsbetrieb bietet OpenVPN Features wie Zertifikate, Routing und ein GUI.

Unter den folgenden Links finden Sie weitere Informationen zum OpenVPN.

Bei Fragen wird Ihnen im Netzwerkforum geholfen.

|