VPN einrichten

IPSec-VPN zwischen Netgear FVL328 und PC mit dem Netgear ProSafe VPN-Client

Die Anleitung beschreibt die Konfiguration eines IPSec-VPN zwischen einem

Netgear FVL328 (Zentrale) und einem PC mit Windows XP mit dem Netgear VPN-Client für

einen mobilen User.

Fast alle Daten (Exchange Mode, Identity Type, Encryption, Authentication,

DH-Group und PFS) müssen auf beiden Seiten des Tunnels identisch sein.

VPN-Konfiguration des Netgear FVL328

Der zentrale Router benötigt eine feste IP-Adresse auf dem WAN-Interface oder

einen dynamischen DNS-Eintrag bei DynDNS. Die Firmware V2.0_08 hat teilweise Probleme

bei der Aktualisierung von DynDNS.

Die VPN-Verbindung kann über den VPN-Wizard angelegt werden. Dabei werden IKE und VPN Policies

angelegt. Diese können später angepasst werden.

IKE Policies

|

Direction/Type

|

Remote Access

|

|

Exchange Mode

|

Aggressive Mode

|

|

Local Identity Type

|

FQDN

|

|

Local Identity Data

|

fvl_co

|

|

Remote Identity Type

|

FQDN

|

|

Remote Identity Data

|

fvl_remote

|

|

Encryption Algorithm

|

3DES

|

|

Authentication Algorithm

|

SHA-1

|

|

Authentication Method

|

PSK

|

|

Diffie-Hellman (DH) Group

|

Group 2 (1024 Bit)

|

|

SA Life Time

|

3600 sec

|

VPN Policies

|

IKE Keep Alive

|

off

|

|

Remote VPN Endpoint

|

IP Address (Adresse bleibt leer)

|

|

SA Life Time

|

3600 sec

|

|

IPSec PFS

|

Group 2 (1024 Bit)

|

|

Local IP

|

Subnet Address (IP und Maske des lokalen LANs)

|

|

Remote IP

|

Any

|

|

AH Configuration

|

off

|

|

ESP Encryption Algorithm

|

3DES

|

|

ESP Authentication Algorithm

|

SHA-1

|

Konfiguration des Netgear VPN Clients

Der Netgear ProSafe VPN Client basiert auf SafeNet SoftRemote. Die Einrichtung erfolgt

über eine grafische Oberfläche.

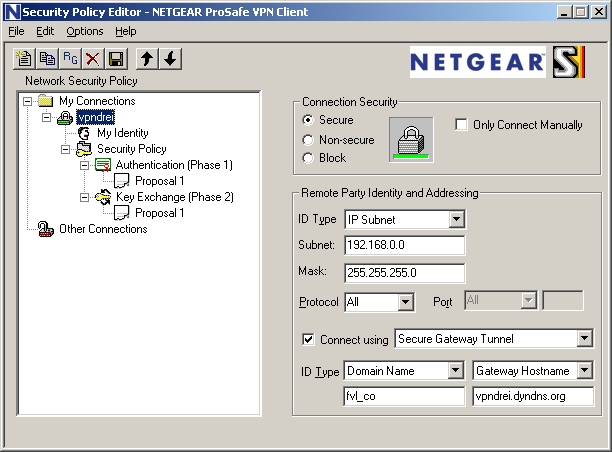

Bild 1: Bei Subnet und Mask müssen die Werte des LAN-Interfces des zentralen Router

eingetragen werden.

Der Domain Name ist die im zentralen Router eingetragene "Local Identity".

Gateway Hostname ist der FQDN des zentralen Router (WAN-Interface).

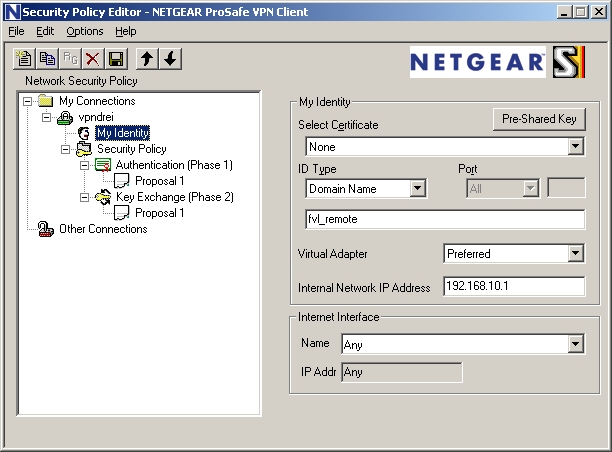

Bild 2: Hier muss der Pre Shared Key (PSK) eingetragen werden.

Der Virtual Adapter muss eine eindeutige IP-Adresse bekommen. Das Netz

darf nicht identisch sein mit dem LAN des zentralen Routers.

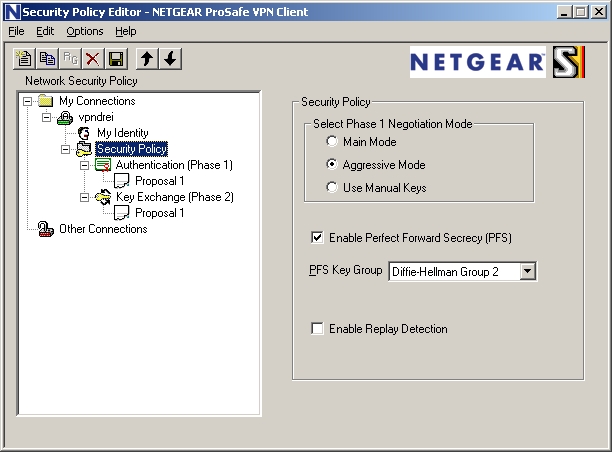

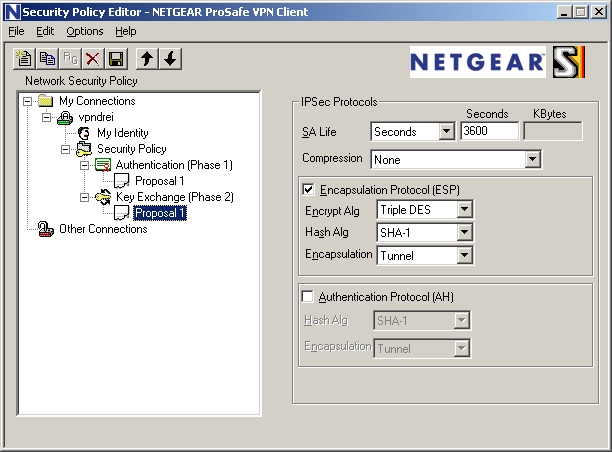

Bild 3: Die Einstellungen Aggressive Mode, Perfect Forward Secrecy (PFS) und

Diffie-Hellman Group 2 müssen dem zentralen VPN-Router entsprechen.

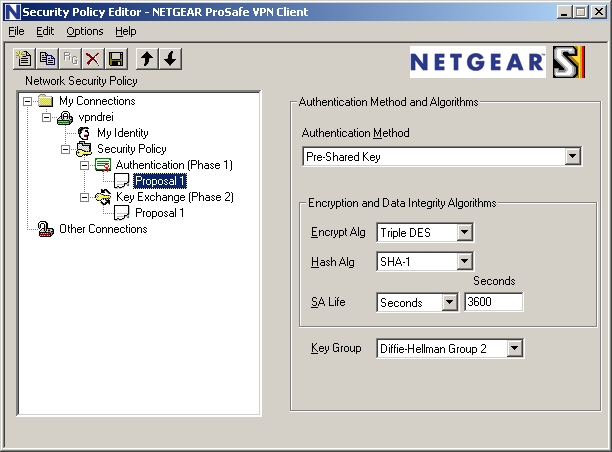

Bild 4: Für IKE Phase 1 muss ein Proposal angelegt werden. Wichtig ist auch hier

die Übereinstimmung der Werte mit dem Netgear-Router.

Bild 5: Auch für IKE Phase 2 müssen die Einstellungen mit dem FVL328 übereinstimmen.

Fehlersuche

Am Router kann über "VPN Status" ein VPN-Log angezeigt werden.

Der FVL328 schreibt ein recht detailliertes Log.

Log des FVL328 bei einem erfolgreichen VPN-Aufbau

Das folgende Log zeigt einen Verbindungsaufbau im Aggressive Mode.

IKE Phase 1 und 2 sind gut zu sehen.

[2006-09-16 05:11:00][==== IKE PHASE 1(from 212.255.88.187) START (responder) ====]

[2006-09-16 05:11:00]**** RECEIVED FIRST MESSAGE OF AGGR MODE ****

[2006-09-16 05:11:00]<POLICY: > PAYLOADS: SA,PROP,TRANS,KE,NONCE,ID,

VID,VID,VID,VID,VID,VID

[2006-09-16 05:11:00]<LocalRID> Type=ID_FQDN,ID Data=fvl_remote

[2006-09-16 05:11:00]<RemoteLID> Type=ID_FQDN,ID Data=fvl_remote

[2006-09-16 05:11:01]<POLICY: RW1> PAYLOADS: SA,PROP,TRANS,KE,NONCE,ID,HASH

[2006-09-16 05:11:01]**** SENT OUT SECOND MESSAGE OF AGGR MODE ****

[2006-09-16 05:11:01]**** RECEIVED THIRD MESSAGE OF AGGR MODE ****

[2006-09-16 05:11:01]<POLICY: RW1> PAYLOADS: HASH,NOTIFY,NOTIFY

[2006-09-16 05:11:01]**** AGGR MODE COMPLETED ****

[2006-09-16 05:11:01][==== IKE PHASE 1 ESTABLISHED====]

[2006-09-16 05:11:02][==== IKE PHASE 2(from 212.255.88.187) START (responder) ====]

[2006-09-16 05:11:02]**** RECEIVED FIRST MESSAGE OF QUICK MODE ****

[2006-09-16 05:11:02]**** FOUND IDs,EXTRACE ID INFO ****

[2006-09-16 05:11:02]<Initiator IPADDR=192.168.10.1>

[2006-09-16 05:11:02]<Responder IPADDR=192.168.0.0 MASK=255.255.255.0>

[2006-09-16 05:11:03]**** SENT OUT SECOND MESSAGE OF QUICK MODE ****

[2006-09-16 05:11:03]**** RECEIVED THIRD MESSAGE OF QUICK MODE ****

[2006-09-16 05:11:03]<POLICY: RW1> PAYLOADS: HASH

[2006-09-16 05:11:03]**** QUICK MODE COMPLETED ****

[2006-09-16 05:11:03][==== IKE PHASE 2 ESTABLISHED====]

Log des ProSafe VPN Clients bei einem erfolgreichen VPN-Aufbau

Über den Log-Viewer lässt sich das Logfile des VPN-Clients anzeigen.

9-16: 15:10:51.437 My Connections\vpndrei - Attempting to resolve Hostname

(vpndrei.dyndns.org)

9-16: 15:10:52.656 My Connections\vpndrei - Initiating IKE Phase 1

(Hostname=vpndrei.dyndns.org)

(IP ADDR=84.189.246.27)

9-16: 15:10:52.874 My Connections\vpndrei - SENDING>>>> ISAKMP OAK AG

(SA, KE, NON, ID, VID 6x)

9-16: 15:10:54.015 My Connections\vpndrei - RECEIVED<<< ISAKMP OAK AG

(SA, KE, NON, ID, HASH)

9-16: 15:10:54.156 My Connections\vpndrei - Using cached address.

(Hostname=vpndrei.dyndns.org)

(IP ADDR=84.189.246.27)

9-16: 15:10:54.156 My Connections\vpndrei - SENDING>>>> ISAKMP OAK AG *

(HASH, NOTIFY:STATUS_REPLAY_STATUS, NOTIFY:STATUS_INITIAL_CONTACT)

9-16: 15:10:54.156 My Connections\vpndrei - Established IKE SA

9-16: 15:10:54.156 MY COOKIE fa ad 2d b3 9d cd c6 1f

9-16: 15:10:54.156 HIS COOKIE c3 ff bb 71 29 ba b0 e1

9-16: 15:10:54.890 Virtual Interface constructed for local interface 192.168.10.1

9-16: 15:10:54.921 Virtual Interface added: 192.168.10.1/255.255.255.0 on ISDN

"SafeNet VA miniport".

9-16: 15:10:55.171 My Connections\vpndrei - Initiating IKE Phase 2 with Client IDs

(message id: 5F1033E2)

9-16: 15:10:55.171 My Connections\vpndrei - Initiator = IP ADDR=192.168.10.1,

prot = 0 port = 0

9-16: 15:10:55.171 My Connections\vpndrei - Responder =

IP SUBNET/MASK=192.168.0.0/255.255.255.0,

prot = 0 port = 0

9-16: 15:10:55.171 My Connections\vpndrei - SENDING>>>> ISAKMP OAK QM

*(HASH, SA, NON, KE, ID 2x)

9-16: 15:10:55.812 My Connections\vpndrei - RECEIVED<<< ISAKMP OAK QM

*(HASH, SA, NON, KE, ID 2x)

9-16: 15:10:55.812 My Connections\vpndrei - Filter entry 3: SECURE

192.168.010.001&255.255.255.255

192.168.000.000&255.255.255.000 DNS.DNS.DNS.DNS added.

9-16: 15:10:55.874 Route 192.168.0.0/255.255.255.0->192.168.10.1 added.

9-16: 15:10:55.874 My Connections\vpndrei - SENDING>>>> ISAKMP OAK QM *(HASH)

9-16: 15:10:55.953 My Connections\vpndrei - Loading IPSec SA (Message ID = 5F1033E2

OUTBOUND SPI = CE38A9AF INBOUND SPI = FD3CAF9E)

Nach einem erfolgreichen Aufbau des IPSec-Tunnels, legt der VPN Client einen

neuen Netzwerkadapter an:

C:\ ipconfig

PPP-Adapter SafeNet Virtual Adapter Interface:

Verbindungsspezifisches DNS-Suffix:

IP-Adresse. . . . . . . . . . . . : 192.168.10.1

Subnetzmaske. . . . . . . . . . . : 255.255.255.255

Standardgateway . . . . . . . . . :

Über das Kontextmenü "Reload Security Policy" des Netgear Clients, lassen

sich die Einstellungen neu laden. Das ist mitunter nach Änderungen notwendig.

Typische Fehlermeldungen

No Proposal Choosen

Beim Verbindungsaufbau unterbreiten sich die Tunnelendpunkte Angebote (Proposals)

zu den unterstützten Features (DES, 3DES, MD5, SHA-1, Identity). Dabei müssen beide

Partner die selben Features unterstützen. Ist zum Beispiel der Router auf 3DES eingestellt

und der VPN Client auf AES, entsteht der Fehler No Proposal Choosen.

Invalid ID Information

Ursache für die Meldung Invalid ID Information können zum Beispiel Fehler in der

IP-Konfiguration sein. Im VPN-Server und -Client müssen die passenden IP-Adressen und Netzmasken

der Gegenstelle eingetragen sein.

Eine weitere Mögliche Ursache sind unterschiedliche Einstellungen für den ID-Type (IP-Adresse, FQDN) auf

beiden Seiten. Beide Linkpartner müssen die selben Einstellungen haben.

Interessante Artikel zum Thema VPN

|