Site-to-Site VPN zwischen m0n0wall und ZyXEL Prestige

Mit einem Site-to-Site VPN lassen sich die lokalen IP-Netzwerke von zwei Standorten mitander verbinden.

Geräte wie Server, Netzwerkfestplatten und Telefonanlagen sind damit aus beiden vernetzten Standorten

erreichbar.

Zum Aufbau eines Site-to-Site VPN dürfen sich die IP-Netze der Standorte nicht überlappen.

Jeder Standort benötigt einen VPN-Router.

Dieses Tutorial beschreibt den Aufbau einer LAN-LAN-Kopplung mit einem ZyXEL Prestige 334 (ZyNOS Firmware-Version: V3.60 JJ.9)

und einer m0n0wall Version 1.3b16.

Jeder Router benötigt eine statische WAN-IP oder einen Hostnamen (z.B. von DynDNS).

Im Beipiel kommt IPSec im Main Mode zum Einsatz.

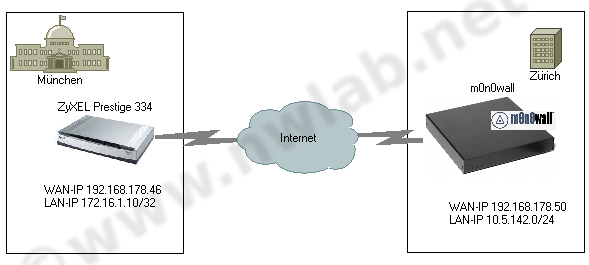

VPN Netzwerkaufbau

In unserem Beispiel verbindet der VPN-Tunnel die beiden Standorte München und Zürich. Als IP-Adressen kommen private Adressen

entsprechend RFC 1918 zum Einsatz. Die IP-Adresse 172.16.1.10 aus München soll das Netz 10.5.142.0/24 in Zürich erreichen können.

VPN Parameter

Der VPN-Tunnel wird mit den folgenden Parametern aufgebaut.

|

|

1

|

2

|

|

Standort

|

|

München

|

Zürich

|

|

Gerät

|

|

ZyXEL Prestige 334

|

m0n0wall

|

|

Rolle

|

|

VPN-Gateway

|

VPN-Gateway

|

|

WAN-IP oder Hostname

|

A

|

192.168.178.46

|

192.168.178.50

|

|

Lokales IP-Netz / Maske

|

B

|

172.16.1.10/32

|

10.5.142.0/24

|

|

Pre Shared Key PSK

|

C

|

secret4ipsec

|

|

Austauschverfahren

|

D

|

Main Mode

|

|

Dead Peer Detection (DPD)

|

E

|

aus

|

|

Identifier Type

|

F

|

IP-Adresse

|

IP-Adresse

|

|

Identifier

|

G

|

|

|

|

|

|

|

|

|

Phase 1

|

|

Lifetime

|

H

|

3600 sec

|

|

Verschlüsselung

|

I

|

3DES

|

|

Hashalgorithmus

|

J

|

SHA-1

|

|

Diffie-Hellman-Gruppe

|

K

|

DH-Group 2

|

|

|

|

Phase 2

|

|

Lebensdauer

|

L

|

3600 sec

|

|

Verschlüsselung

|

M

|

3DES

|

|

Hashalgorithmus

|

N

|

SHA-1

|

|

Perfect Forward Secrecy

|

O

|

DH-Group 2

|

VPN auf der m0n0wall einrichten

m0n0wall ist eine freie Software zum Aufbau von Routern und Firewalls. Sie läuft auf PC-Hardware, PC Engines Alix und WRAP

sowie Soekris net-Boards.

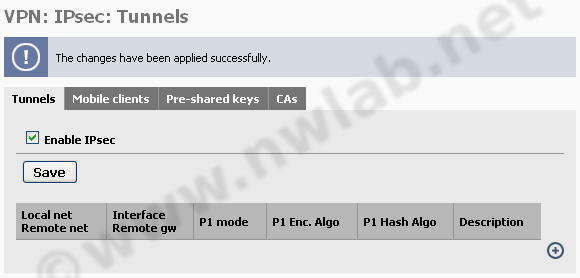

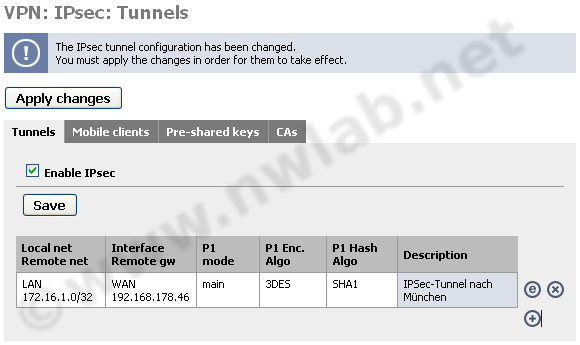

IPSec aktivieren

Auf der m0n0wall muss IPSec aktiviert werden. Aktivieren Sie dazu unter

VPN: IPsec

Enable IPSec.

Mit dem Plus-Symbol können Sie einen neuen IPSec-Tunnel anlegen.

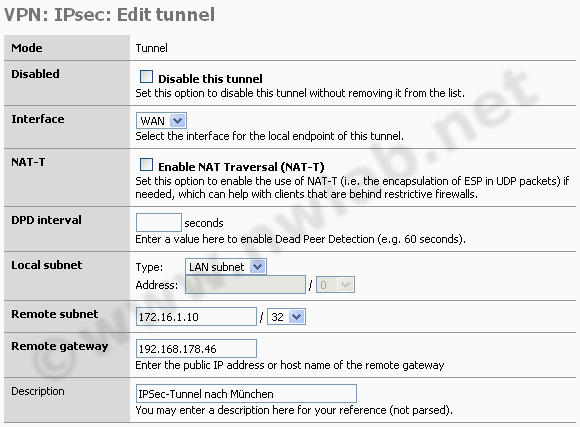

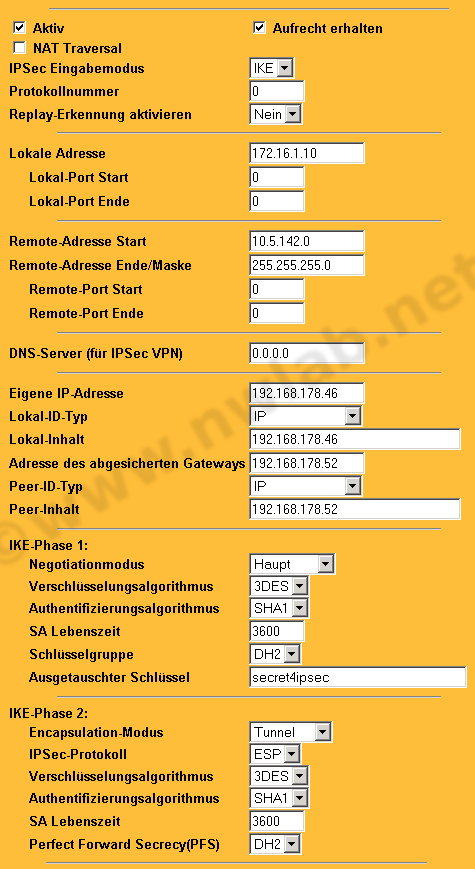

Zuerst werden die allgemeinen Parameter für die VPN-Verbindung eingestellt.

Da beide VPN-Router direkt mit dem Internet verbunden sind wird kein NAT-Traversal (NAT-T) benötigt.

Als Remote Subnet geben Sie das LAN des Zyxel (Zelle B1) an. Remote Gateway ist die WAN-IP in München (Zelle A1).

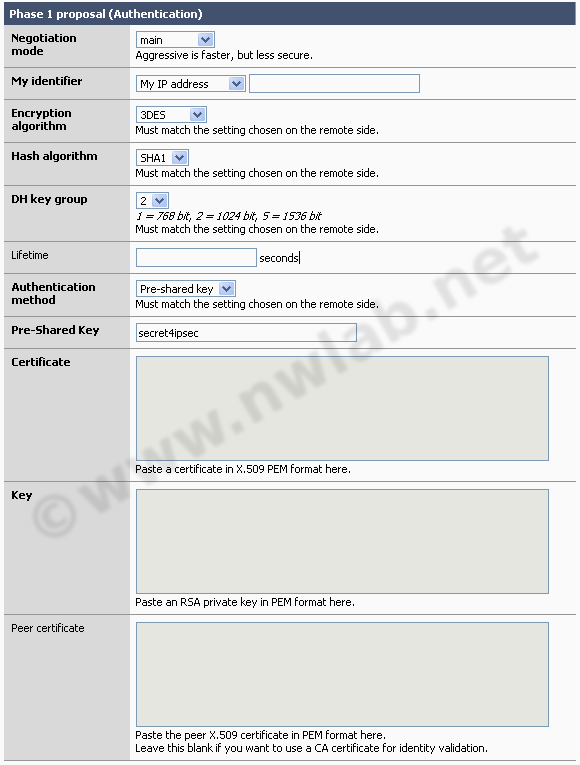

Für die Phase 1 (IKE) wird Main Mode mit 3DES, SHA-1 und DH-Gruppe 2 eingestellt.

Die Phase 2 setzt ebenfalls aus 3DES und SHA-1.

Perfect Forward Secrecy (PFS) wird mit

Diffie-Hellman-Gruppe 2 (1024 Bit) aktiviert.

Nach dem Speichern müssen die Änderungen noch mit der Schaltfläche Apply changes bestätigt werden.

Damit ist der IPSec-Tunnel auf der m0n0wall fertig konfiguriert.

ZyXEL Prestige einrichten

Im Webinterface unter

Erweitert >> VPN

lassen sich zwei VPN-Tunnel einrichten. Wählen Sie einen Tunnel aus und klicken Sie auf Bearbeiten.

Um alle Einstellungen der IPSec-Verbindung bearbeiten zu können klicken Sie auf Erweitert.

Tragen Sie die Parameter entsprechend der Konfigurationstabelle ein.

Die VPN-Verbindung zwischen den beiden Router sollten sich jetzt beispielsweise durch ein Ping aufbauen lassen.

Fehlersuche

Bei Problemen mit dem VPN-Tunnel lohnt sich ein Blick in die Logs der beiden Router. Beim ZyXEL sollten Sie unter

Erweitert >> Protokolle >> Protokolleinstellungen

das Protokollieren für IPSec und IKE aktivieren. Meldungen wie IKE Packet Retransmit

deuten auf Probleme bei der Verbindung oder Parameterfehler in Phase 1 (IKE) hin.

Im Log der m0n0wall erzeugen Fehler in der Phase 1 Meldungen wie racoon: ERROR: rejected enctype: DB(prop#1:trns#1):Peer(prop#1:trns#1) = 3DES-CBC:DES-CBC,

racoon: ERROR: no suitable proposal found. und racoon: ERROR: failed to get valid proposal..

Fehler in Phase 2 erzeugen ein racoon: ERROR: failed to get sainfo. im Log der m0n0wall.

Häufigste Ursache für Probleme beim Aufbau einer IPSec-Verbindung sind Tippfehler in den IP-Adressen, Netzmasken und Proposals.

Weiterführende Informationen zu VPN

Bei Fragen zu VPN wird Ihnen im Netzwerkforum geholfen.

|