VPN zwischen Linksys RV042 und pfSense

Mit einem Site-to-Site VPN werden die IP-Netzwerke von zwei Standorten mitander verbunden.

Geräte wie Server, Netzwerkfestplatten und Telefonanlagen sind damit aus beiden vernetzten Standorten

erreichbar.

Zum Aufbau eines Site-to-Site VPN dürfen sich die IP-Netze der Standorte nicht überlappen.

Jeder Standort benötigt einen VPN-Router.

Dieses Tutorial beschreibt den Aufbau einer LAN-Kopplung mit einem Linksys RV042

und einer pfSense-Firewall. Jeder Router benötigt eine statische WAN-IP oder einen Hostnamen (z.B. von DynDNS).

Im Beipiel kommt IPSec mit ESP im Aggressive Mode zum Einsatz.

Der Cisco Linksys RV042 erlaubt bis zu 50 IPSec-Tunnel. Er unterstützt NAT Traversal (NAT-T) und Dead Peer Detection (DPD).

Für dieses Lab kam ein Router mit der Firmware 1.3.12.6-tm zum Einsatz.

pfSense ist eine frei Software zum Aufbau von Firewalls, Routern und VPN-Gateways. Sie läuft auf PC-Hardware, PC Engines Alix

sowie Soekris net-Boards.

Hier kam pfSense 1.2.3-RC1 auf einem HP ProLiant-Server zum Einsatz.

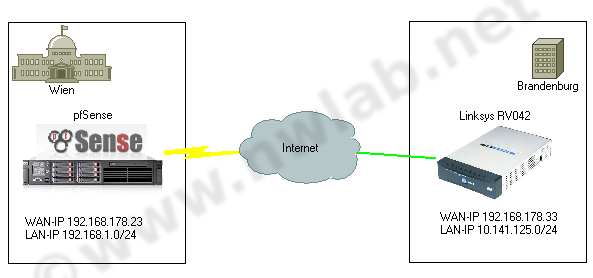

VPN Netzwerkaufbau

In diesem Beispiel verbindet der VPN-Tunnel die beiden Standorte Wien und Brandenburg. Als IP-Adressen kommen private Adressen

entsprechend RFC 1918 zum Einsatz. Das IP-Netz 192.168.1.0/24 aus Wien soll mit dem Netz 10.141.125.0/24 in Brandenburg

verbunden werden.

VPN Parameter

Der VPN-Tunnel wird mit den folgenden Parametern aufgebaut.

|

|

1

|

2

|

|

Standort

|

|

Wien

|

Brandenburg

|

|

Gerät

|

|

pfSense

|

Linksys RV042

|

|

Rolle

|

|

VPN-Gateway

|

VPN-Gateway

|

|

WAN-IP oder Hostname

|

A

|

192.168.178.23

|

192.168.178.33

|

|

Lokales IP-Netz / Maske

|

B

|

192.168.1.0/24

|

10.141.125.0/24

|

|

Pre Shared Key PSK

|

C

|

testtest

|

|

Austauschverfahren

|

D

|

Aggressive Mode

|

|

Dead Peer Detection (DPD)

|

E

|

aktiviert

|

|

Identifier Type

|

F

|

FQDN

|

FQDN

|

|

Identifier

|

G

|

pfsense

|

linksys

|

|

|

|

|

|

|

Phase 1

|

|

Lifetime

|

H

|

3600 sec

|

|

Verschlüsselung

|

I

|

AES-128

|

|

Hashalgorithmus

|

J

|

SHA1

|

|

Diffie-Hellman-Gruppe

|

K

|

DH-Group 2 MODP 1024

|

|

|

|

Phase 2

|

|

Lebensdauer

|

L

|

3600 sec

|

|

Verschlüsselung

|

M

|

AES-128

|

|

Hashalgorithmus

|

N

|

SHA1

|

|

Perfect Forward Secrecy

|

O

|

DH-Group 2 MODP 1024

|

Bitte wählen Sie für den produktiven Einsatz einen möglichst starken PSK oder setzen Sie Zertifikate ein.

VPN unter pfSense einrichten

Die Konfiguration von pfSense erfolgt über ein Webinterface.

IPSec aktivieren

Auf der pfSense muss IPSec aktiviert werden. Aktivieren Sie dazu unter

VPN: IPsec

Enable IPSec.

Mit dem Plus-Symbol können Sie einen neuen IPSec-Tunnel anlegen.

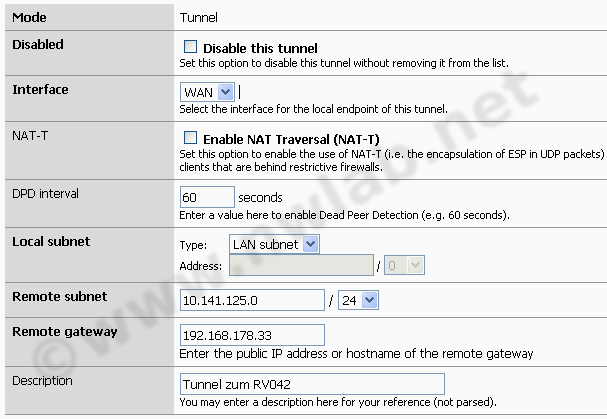

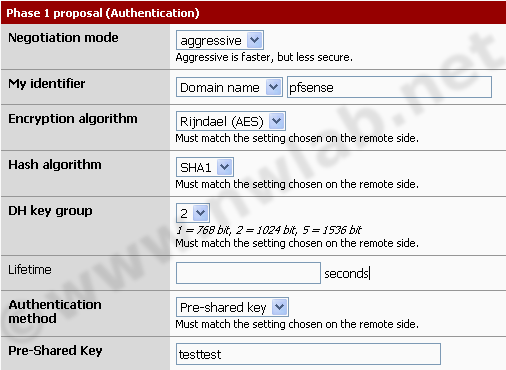

Zuerst werden die allgemeinen Parameter für die VPN-Verbindung eingestellt.

Da beide VPN-Router direkt mit dem Internet verbunden sind wird kein NAT-Traversal (NAT-T) benötigt.

Als Remote Subnet geben Sie das LAN des Linksys (Zelle B1) an. Remote Gateway ist das WAN-Interfaces in Brandenburg (Zelle A1).

Für die Phase 1 (IKE) wird Aggressive Mode mit AES, SHA-1 und DH-Gruppe 2 eingestellt.

Die Phase 2 setzt ebenfalls aus AES und SHA-1.

Perfect Forward Secrecy (PFS) wird mit

Diffie-Hellman-Gruppe 2 (1024 Bit) aktiviert.

Nach dem Speichern müssen die Änderungen noch mit der Schaltfläche Apply changes bestätigt werden.

Damit ist der IPSec-Tunnel auf der pfSense fertig konfiguriert.

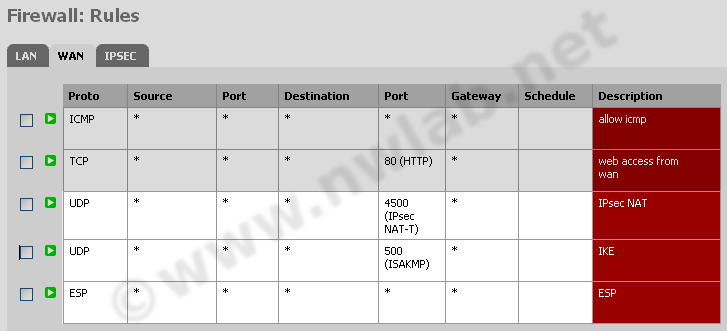

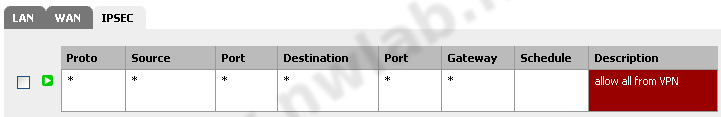

Firewall Rules auf der pfSense

Um IPsec und den Zugriff des Linksys auf das LAN zu erlauben, sind einige Firewallregeln notwendig.

Gehen Sie auf Firewall >> Rules >> WAN legen Sie Regeln für ESP, IKE (UDP 500) und IKE mit NAT-T (UDP 4500)

auf dem WAN Interface an.

Jetz brauchen wir noch eine Regeln für den Traffic aus dem IPSec-Tunnel:

In der Praxis können Sie hier den Zugriff über den Tunnel auf bestimmte IP-Adressen oder Ports begrenzen.

Wenn Sie wie in dieser Anleitung private IP-Adressen auf dem WAN-Interface nutzen möchten, müssen Sie

unter Interfaces :: WAN die Option Block private networks deaktivieren.

Ansonsten verwirft die Firewall RFC1918-IPs auf dem WAN-Interface.

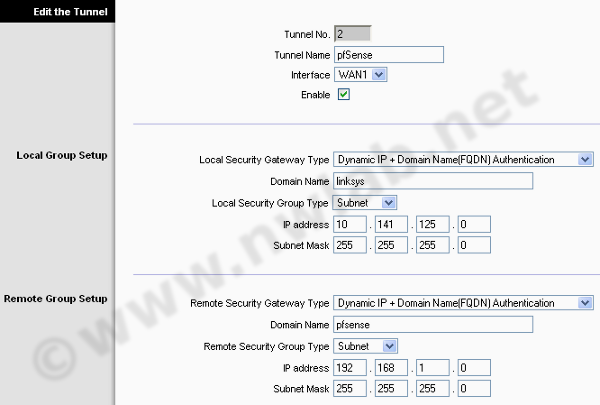

VPN auf dem Linksys RV042 konfigurieren

Um auf dem Linksys einen neuen VPN-Tunnel zu erstellen gehen Sie auf VPN :: Summary :: Add New Tunnel

Wählen Sie eine Verbindung zwischen dem RV042 und einem VPN-Device aus.

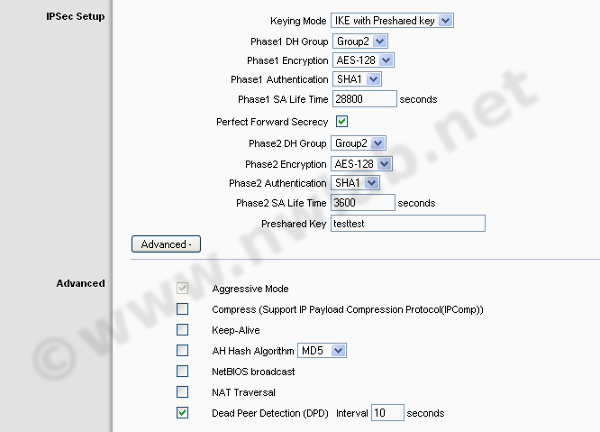

Tragen Sie die Konfigurationsparameter entsprechend der Tabelle ein.

Die Werte müssen mit der pfSense übereinstimmen.

Der RV042 ist damit für den Aufbau des VPN-Tunnels bereit.

Fehlersuche

Bei Problemen mit dem VPN-Tunnel lohnt sich ein Blick in die Logs der beiden Router.

IPSec VPN Log der pfSense

So sieht ein erfolgreicher Aufbau des Tunnels im IPSec-Log der pfSense aus:

May 25 21:46:56 racoon: [Tunnel zum RV042]: INFO: IPsec-SA established: ESP 192.168.178.23[500]->192.168.178.33[500] spi=346143257(0x14a1ba19)

May 25 21:46:56 racoon: [Tunnel zum RV042]: INFO: IPsec-SA established: ESP 192.168.178.33[0]->192.168.178.23[0] spi=88335648(0x543e520)

May 25 21:46:56 racoon: [Tunnel zum RV042]: INFO: initiate new phase 2 negotiation: 192.168.178.23[500]<=>192.168.178.33[500]

May 25 21:46:48 racoon: [Tunnel zum RV042]: ERROR: 192.168.178.33 give up to get IPsec-SA due to time up to wait.

May 25 21:46:18 racoon: ERROR: unknown Informational exchange received.

May 25 21:46:18 racoon: [Tunnel zum RV042]: INFO: initiate new phase 2 negotiation: 192.168.178.23[500]<=>192.168.178.33[500]

May 25 21:46:17 racoon: [Tunnel zum RV042]: INFO: ISAKMP-SA established 192.168.178.23[500]-192.168.178.33[500] spi:7cf9653d5a96ed20:60788f89364d7854

May 25 21:46:17 racoon: NOTIFY: couldn't find the proper pskey, try to get one by the peer's address.

May 25 21:46:17 racoon: WARNING: No ID match.

May 25 21:46:17 racoon: INFO: received Vendor ID: DPD

May 25 21:46:17 racoon: INFO: begin Aggressive mode.

May 25 21:46:17 racoon: [Tunnel zum RV042]: INFO: initiate new phase 1 negotiation: 192.168.178.23[500]<=>192.168.178.33[500]

May 25 21:46:17 racoon: [Tunnel zum RV042]: INFO: IPsec-SA request for 192.168.178.33 queued due to no phase1 found.

VPN Log des RV042

Bei Linksys sieht das so aus:

May 25 21:46:15 2009 VPN Log [Tunnel Negotiation Info] <<< Responder Received Aggressive Mode 1st packet

May 25 21:46:15 2009 VPN Log Aggressive mode peer ID is ID_FQDN: '@pfsense'

May 25 21:46:15 2009 VPN Log Responding to Aggressive Mode from 192.168.178.23

May 25 21:46:15 2009 VPN Log [Tunnel Negotiation Info] >>> Responder Send Aggressive Mode 2nd packet

May 25 21:46:15 2009 VPN Log [Tunnel Negotiation Info] <<< Responder Received Aggressive Mode 3rd packet

May 25 21:46:15 2009 VPN Log Aggressive mode peer ID is ID_FQDN: '@pfsense'

May 25 21:46:15 2009 VPN Log [Tunnel Negotiation Info] Aggressive Mode Phase 1 SA Established

May 25 21:46:15 2009 VPN Log [Tunnel Negotiation Info] Initiator Cookies = 7cf9 653d 5a96 ed20

May 25 21:46:15 2009 VPN Log [Tunnel Negotiation Info] Responder Cookies = 6078 8f89 364d 7854

May 25 21:46:15 2009 VPN Log Received informational payload, type IPSEC_INITIAL_CONTACT

May 25 21:46:16 2009 VPN Log [Tunnel Negotiation Info] <<< Responder Received Quick Mode 1st packet

May 25 21:46:17 2009 VPN Log [Tunnel Negotiation Info] Inbound SPI value = 14a1ba18

May 25 21:46:17 2009 VPN Log [Tunnel Negotiation Info] Outbound SPI value = 808b8ad

May 25 21:46:29 2009 VPN Log Quick Mode I1 message is unacceptable because it uses a previously used Message ID 0xa505e19e (perhaps this is a duplicated packet)

May 25 21:47:11 2009 VPN Log [Tunnel Negotiation Info] <<< Responder Received Quick Mode 1st packet

May 25 21:47:11 2009 VPN Log [Tunnel Negotiation Info] Inbound SPI value = 14a1ba19

May 25 21:47:11 2009 VPN Log [Tunnel Negotiation Info] Outbound SPI value = 543e520

May 25 21:47:11 2009 VPN Log [Tunnel Negotiation Info] >>> Responder send Quick Mode 2nd packet

May 25 21:47:11 2009 VPN Log [Tunnel Negotiation Info] <<< Responder Received Quick Mode 3rd packet

May 25 21:47:11 2009 VPN Log [Tunnel Negotiation Info] Quick Mode Phase 2 SA Established, IPSec Tunnel Connected

May 25 21:47:11 2009 VPN Log Dead Peer Detection Start, DPD delay timer=10 sec timeout=10 sec

Häufigste Ursache für Probleme beim Aufbau einer IPSec-Verbindung sind Tippfehler in den IP-Adressen, Netzmasken und Proposals.

Viele VPN-Gateways erlauben das Logging auf einen Syslog-Server wie den Kiwi Syslog Server. Auf einem Syslog-Server lassen

sich die Meldungen mehrerer Geräte zusammenführen und so leichter auswerten.

Bleibt das Log auf einer Seite vollkommen leer, blockt oft eine Firewall oder ein DSL-Router die Übertragung von IKE.

Weiterführende Informationen zu VPN

Bei Fragen zu VPN wird Ihnen im Netzwerkforum geholfen.

|