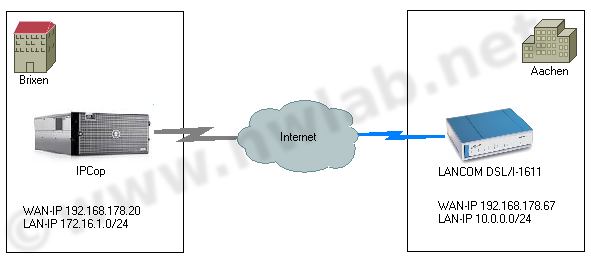

VPN-Tunnel zwischen IPCop und LANCOM-Router

Mit einem Site-to-Site VPN lassen sich die IP-Netzwerke von zwei Standorten mitander verbinden.

Geräte wie Server, Netzwerkfestplatten und Telefonanlagen sind damit aus beiden vernetzten Standorten

erreichbar.

Zum Aufbau eines Site-to-Site VPN dürfen sich die IP-Netze der Standorte nicht überlappen.

Jeder Standort benötigt einen VPN-Router.

Dieses Tutorial beschreibt den Aufbau einer LAN-LAN-Kopplung mit einem IPCop auf einem Dell PowerEdge

und einen LANCOM DSL/I-1611 Office. Jeder Router benötigt eine statische WAN-IP oder einen Hostnamen (z.B. von DynDNS).

Im Beipiel kommt IPSec mit ESP im Main Mode zum Einsatz.

IPCop ist eine freie Software zum Aufbau von Firewalls, Routern und VPN-Gateways.

Das Linux-System läuft auf gängiger PC-Hardware und auch in virtuellen Maschinen wie VirtualBox.

Für diese Tutorial kam IPCop 1.4.21 zum Einsatz.

LANCOM pflegt sein Betriebssystem LCOS auch für viele ältere Router weiter.

Hier wurde ein LANCOM DSL/I-1611 Office mit LCOS 7.60 benutzt.

VPN Netzwerkaufbau

In unserem Beispiel verbindet der VPN-Tunnel die beiden Standorte Brixen und Aachen. Als IP-Adressen kommen private Adressen

entsprechend RFC 1918 zum Einsatz. Das IP-Netz 172.16.1.0/24 aus Brixen soll mit dem Netz 10.0.0.0/24 in Aachen

verbunden werden.

VPN Parameter

Der VPN-Tunnel wird mit den folgenden Parametern aufgebaut.

|

|

1

|

2

|

|

Standort

|

|

Brixen

|

Aachen

|

|

Gerät

|

|

IPCop auf Dell PowerEdge

|

LANCOM DSL/I-1611 Office

|

|

Rolle

|

|

VPN-Gateway

|

VPN-Gateway

|

|

WAN-IP oder Hostname

|

A

|

192.168.178.20

|

192.168.178.67

|

|

Lokales IP-Netz / Maske

|

B

|

172.16.1.0/24

|

10.0.0.0/24

|

|

Pre Shared Key PSK

|

C

|

verys3cret+key

|

|

Austauschverfahren

|

D

|

Main Mode

|

|

Dead Peer Detection (DPD)

|

E

|

aktiviert

|

|

Identifier Type

|

F

|

IP-Adresse

|

IP-Adresse

|

|

Identifier

|

G

|

192.168.178.20

|

192.168.178.67

|

|

|

|

|

|

|

Phase 1

|

|

Lifetime

|

H

|

3600 sec

|

|

Verschlüsselung

|

I

|

Blowfish 128 Bit

|

|

Hashalgorithmus

|

J

|

SHA1

|

|

Diffie-Hellman-Gruppe

|

K

|

DH-Group 5 MODP 1536

|

|

|

|

Phase 2

|

|

Lebensdauer

|

L

|

3600 sec

|

|

Verschlüsselung

|

M

|

Blowfish 128 Bit

|

|

Hashalgorithmus

|

N

|

SHA1

|

|

Perfect Forward Secrecy

|

O

|

DH-Group 5 MODP 1536

|

Bitte wählen Sie für den produktiven Einsatz einen möglichst starken PSK oder setzen Sie Zertifikate ein.

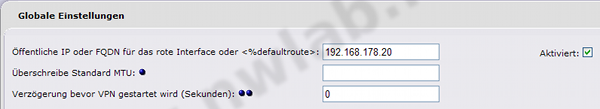

VPN auf IPCop konfigurieren

IPCop realisiert IPsec unter Einsatz von openswan.

Gehen Sie auf

VPNs >> VPNs

und aktivieren Sie IPSec auf dem IPCop. Tragen Sie die WAN-IP (rotes Interface) ein.

Nun können Sie eine neue VPN-Verbindung hinzufügen:

Tragen Sie die WAN-IP des LANCOM, die beiden IP-Netze und den Pre Shared Key ein.

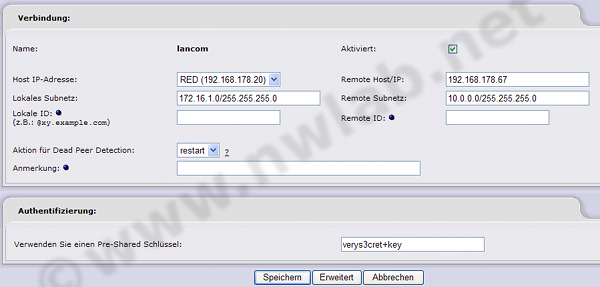

Klicken Sie auf Erweitert, um die Proposals festzulegen.

Stellen Sie Phase 1 (IKE) und Phase 2 (IPSec/ESP) entsprechend der Tabelle auf

Blowfish 128 Bit, SHA1 und DH-Gruppe 5.

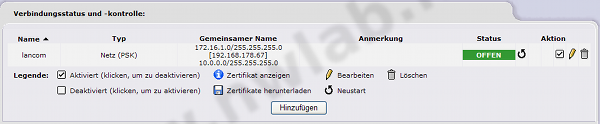

Der aktive VPN-Tunnel sollte so aussehen:

Vorher muss aber noch der Tunnel auf dem LANCOM eingerichtet werden.

VPN auf dem LANCOM-Router einrichten

Für die Ersteinrichtung der VPN-Verbindung kann man den Wizard von LCOS benutzen.

Gehen Sie im Webinterface des Routers auf

Setup-Wizard >> Zwei lokale Netze verbinden

Im Schritt 1 wählen Sie "VPN über eine Internet-Verbindung" aus.

Im Schritt 2 beantworten Sie die Frage "Verfügt die Gegenseite ebenfalls über einen ISDN-Anschluss?" mit Nein.

Schritt 3 bestätigen Sie mit "Beide Seiten haben eine feste IP-Adresse oder DNS-auflösbare Namen".

Im vierten Schritt können Sie das Feld leer lassen.

Im Schritt 5 geben Sie eine Bezeichnung für den entfernten Router (Brixen) ein.

Im Schritt 6 wählen Sie "Gemeinsames Passwort (Preshared Key)".

In Schritt 7 geben Sie den PSK ein.

Im achten Schritt aktivieren Sie "Optimierter Verbindungsaufbau (IKE- und PFS-Gruppe 2)". Diese Einstellungen werden

wir später anpassen.

Für einen permanenten VPN-Tunnel wählen Sie "Die Verbindung wird initial sowie bei einer Unterbrechung sofort wieder aufgebaut und unbegrenzt aufrecht erhalten."

in Schritt 9.

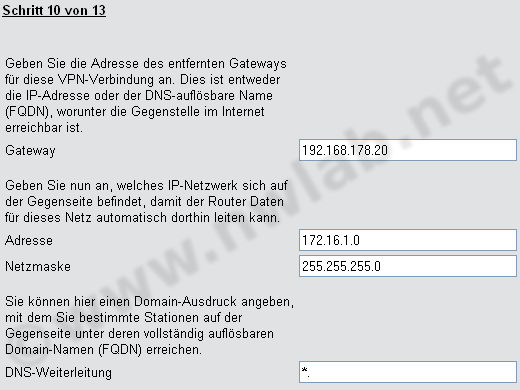

In Schritt 10 werden die WAN-IP und das LAN des IPCop eingetragen.

Schritt 11 und 12 überspringen wir einfach. In Schritt 13 wird die Konfiguration beendet.

Die so erzeugte VPN-Verbindung können wir jetzt überprüfen und anpassen.

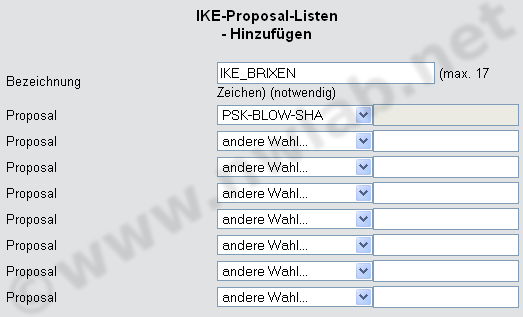

Zuerst passen wir die IKE-Proposals an den IPCop an. Gehen Sie auf

Konfiguration >> VPN >> IKE-Parameter >> IKE-Proposal-Listen >> Hinzufügen

Erstellen Sie eine neue Liste die nur ein IKE-Vorschlag mit Blowfish und SHA1 enthält.

Die anderen Einträge der Liste bleiben leer (andere Wahl).

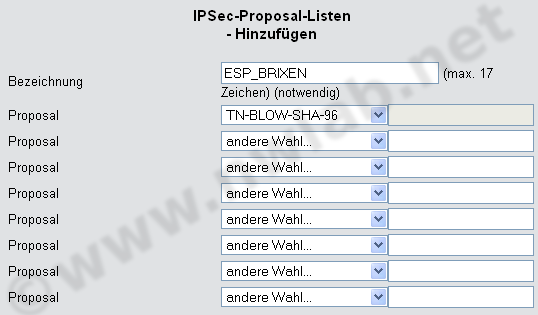

Die passenden IPSec-Proposals erstellen Sie unter

Konfiguration >> VPN >> IPSec-Parameter >> IPSec-Proposal-Listen >> Hinzufügen

Erstellen Sie hier eine Liste die nur Blowfish und SHA enthält.

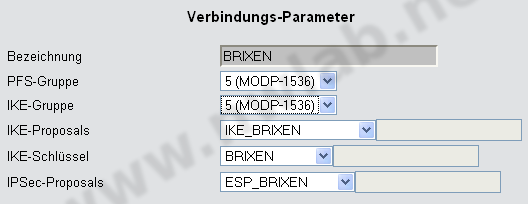

Gehen Sie auf

Konfiguration >> VPN >> Allgemein >> Verbindungs-Parameter

Hier finden Sie einen durch den Wizard angelegten Parametersatz. Klicken Sie diesen an.

Setzen Sie die DH-Gruppe für IKE und PFS jeweils auf 5. Tragen Sie für die IKE- und IPSec-Proposals

die vorher angelegten Listen ein. Der VPN-Tunnel ist damit fertig eingerichtet.

Fehlersuche

Bei Problemen mit dem VPN-Tunnel lohnt sich ein Blick in die Logs der beiden Router.

Beim LANCOM hilft der LANmonitor bei der Fehleranalyse.

LCOS blockt per default die privaten IP-Netze aus RFC 1918. Sollten Sie wie in diesem Beispiel

private IP-Adressen auf dem WAN-Interface benutzen wollen, löschen Sie diese Regeln aus der Routing-Tabelle.

Häufigste Ursache für Probleme beim Aufbau einer IPSec-Verbindung sind Tippfehler in den IP-Adressen, Netzmasken und Proposals.

Viele VPN-Gateways erlauben das Logging auf einen Syslog-Server wie den Kiwi Syslog Server. Auf einem Syslog-Server lassen

sich die Meldungen mehrerer Geräte zusammenführen und so leichter auswerten.

Weiterführende Informationen zu VPN

Bei Fragen zu VPN wird Ihnen im Netzwerkforum geholfen.

|