TheGreenBow IPSec VPN Client

Der TheGreenBow IPSec VPN Client ist ein kommerzieller IPSec-Client für Windows.

Er ist in einer deutschen Version mit Unterstützung bis zu Windows 7 verfügbar.

Er eignet sich für die Netzwerkanbindung mobiler User über xDSL, ISDN und UMTS.

Der TheGreenBow IPSec VPN Client wird auch von ZyXEL als Client für seine ZyWALL-Firewalls angeboten.

Dieses Tutorial basiert auf der Version 4.51.001.

Eine Testversion ist frei verfügbar.

Features

Die wichtigsten Eigenschaften des VPN-Clients im Überblick:

- Main Mode und Aggressive Mode

- NAT-Traversal

- DES, 3DES und AES

- X-Auth, PSK und Zertifikate

- Diffie-Hellman Gruppen 1, 2, 5 und 14

- Config Mode

- USB Stick- und USB Token-Unterstützung

- Redundante Gateways

- Windows Vista- und Window 7-Unterstützung

VPN Netzwerkaufbau

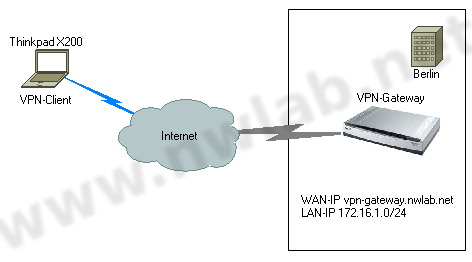

In diesem Beispiel greift ein Thinkpad X200 mit dem TheGreenBow IPSec VPN Client 4.5 auf einen VPN-Router in Berlin zu.

Der Client bekommt Zugriff auf das lokale Netz 172.16.1.0/24. Für mobile Clients sollte NAT-Traversal aktiviert werden.

Konfiguriert werden die nwlab-Standards 3DES, SHA-1, DH-Gruppe 2, Main Mode und ESP.

Diese Parameter sollte fast jeder VPN-Router unterstützen.

VPN Parameter

Der VPN-Tunnel wird mit den folgenden Parametern aufgebaut.

|

|

1

|

2

|

|

Standort

|

|

mobil

|

Berlin

|

|

Gerät

|

|

Thinkpad X200 mit Greenbow VPN

|

VPN-Router

|

|

Rolle

|

|

mobiler User

|

VPN-Gateway

|

|

WAN-IP oder Hostname

|

A

|

vpn-client.nwlab.net

|

vpn-gateway.nwlab.net

|

|

Lokales IP-Netz / Maske

|

B

|

dynamisch

|

172.16.1.0/24

|

|

Pre Shared Key PSK

|

C

|

veRys3cre+key

|

|

Austauschverfahren

|

D

|

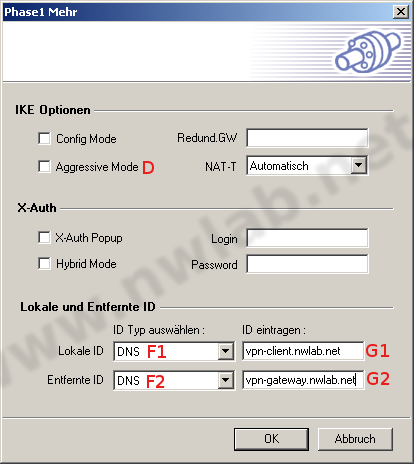

Main Mode

|

|

Dead Peer Detection (DPD)

|

E

|

aus

|

|

Identifier Type

|

F

|

Domain Name

|

Domain Name

|

|

Identifier

|

G

|

vpn-client.nwlab.net

|

vpn-gateway.nwlab.net

|

|

|

|

|

|

|

Phase 1

|

|

Lifetime

|

H

|

28800 sec

|

|

Verschlüsselung

|

I

|

3DES

|

|

Hashalgorithmus

|

J

|

SHA-1

|

|

Diffie-Hellman-Gruppe

|

K

|

DH-Group 2

|

|

|

|

Phase 2

|

|

Lebensdauer

|

L

|

28800 sec

|

|

Verschlüsselung

|

M

|

3DES

|

|

Hashalgorithmus

|

N

|

SHA-1

|

|

Perfect Forward Secrecy

|

O

|

DH-Group 2

|

Die entsprechenden Zellen der Tabelle sind in rot in die Screenshots eingetragen.

Bitte wählen Sie für den produktiven Einsatz einen möglichst starken PSK (sehr lang, Sonderzeichen).

Greenbow VPN einrichten

Bei der Installation wird eine VPN-Testverbindung angelegt. Wir legen eine neue VPN-Verbindung an.

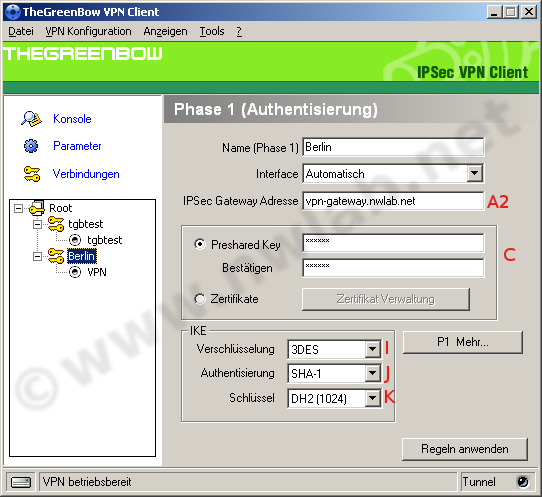

Phase 1 IKE

Für die Phase 1 tragen Sie 3DES, SHA-1 und DH2 laut Tabelle ein.

Als Identifikation dient ein DNS-Name.

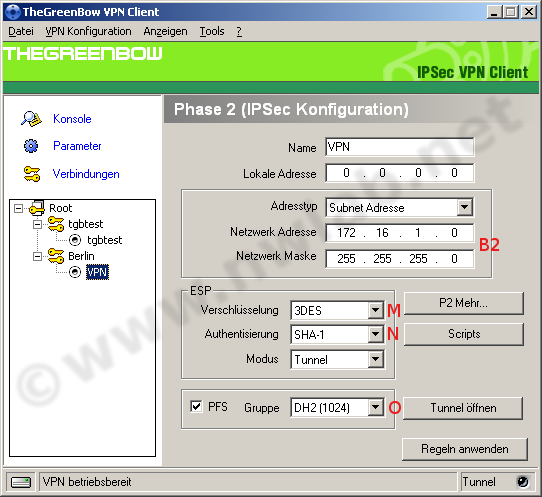

Die Phase 2 arbeitet ebenfalls mit 3DES, SHA1 und DH-Group 2 für PFS.

Als Netzwerk-Adresse wird das LAN des VPN-Gateways eingetragen.

Das VPN-Gateway sollte mit den selben IPSec-Parametern konfiguriert werden.

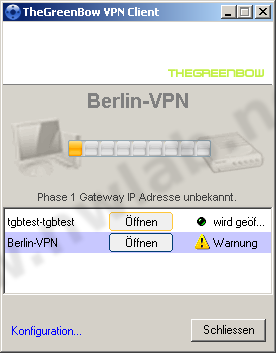

In der Verbindungsanzeige kann der VPN-Tunnel aufgebaut werden.

Das Log des Greenbow-Clients enthält recht ordentliche Fehlermeldungen.

Weiterführende Informationen zu VPN

Bei Fragen zu VPN wird Ihnen im Netzwerkforum geholfen.

|