Site-to-Site VPN zwischen Astaro und Netgear

Mit einem Site-to-Site VPN lassen sich die lokalen Netzwerke zweier Standorte verbinden.

Geräte wie Server, Netzwerkfestplatten und VoIP-Gateway sind damit aus beiden vernetzten Standorten

erreichbar.

Zum Aufbau eines Site-to-Site VPN sollten sich die IP-Netze der Standorte nicht überlappen.

Jeder Standort benötigt einen VPN-Router.

Dieses Tutorial beschreibt den Aufbau einer LAN-Kopplung mit einem Astaro Security Gateway (ASG Firmware version 7.401)

und einem Netgear Router FVS336G (Firmware Version 3.0.3-17).

Jeder Router benötigt eine statische WAN-IP oder einen Hostnamen (z.B. von DynDNS).

Im Beipiel kommt IPSec im Main Mode zum Einsatz.

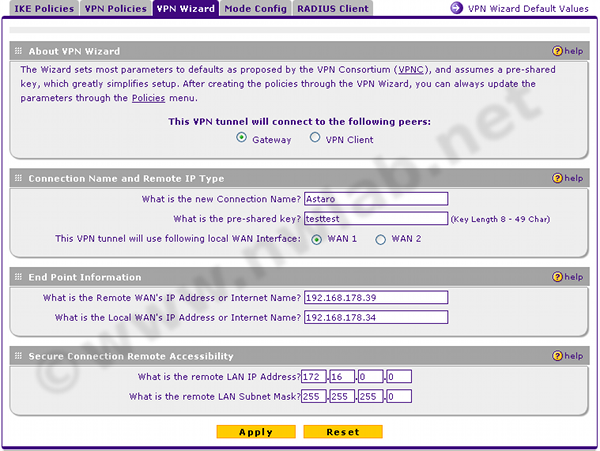

VPN am Netgear einrichten

Am Netgear FVS336G kann das Site-to-Site VPN mit dem VPN Wizard angelegt werden.

VPN >> IPSec VPN >> VPN Wizard

Geben Sie den Verbindungsnamen, einen PSK, die WAN-IP der Astaro und das LAN-Subnetz der Astaro ASG ein.

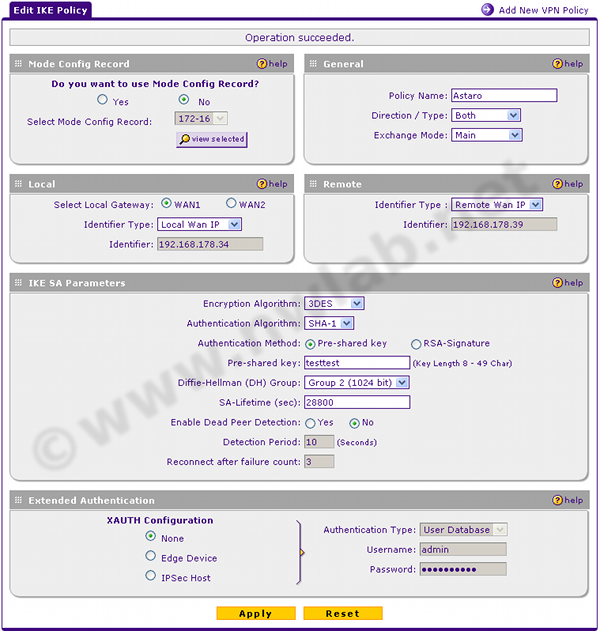

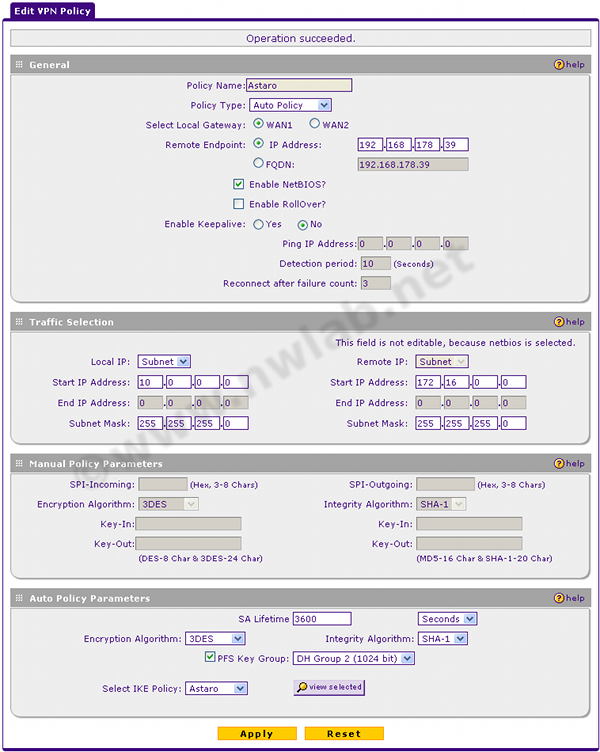

Der Wizard erzeugt eine IKE und eine VPN Policy. In der IKE Policy sind Main Mode, 3DES, SHA-1 und DH-Group 2 eingestellt.

Die VPN Policy nutzt ebenfalls 3DES, SHA-1 sowie Diffie-Hellman-Gruppe 2. Diese VPN-Parameter müssen auf der

Astaro identisch eingestellt werden.

Der Netgear-Router ist damit bereit für den Aufbau des VPN-Tunnels zu Astaro.

VPN an der Astaro einrichten

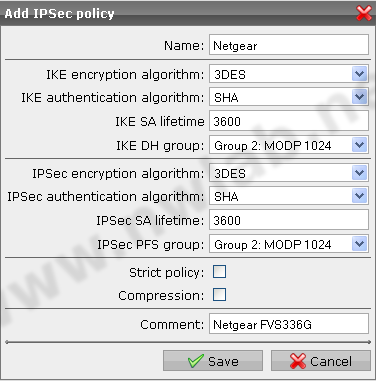

IPSec Policy

Mit den Standardeinstellungen kommen Astaro und Netgear nicht zusammen. Daher legen wir

für die Astaro eine neue IPSec Policy an. Gehen Sie dazu auf:

Site-to-Site VPN >> IPSec >> Policies >> New IPSec policy...

Netgear nutzt als Default 3DES, SHA und DH-Gruppe 2. Tragen Sie die entsprechenden Werte in die

neue Richtlinie ein. Entscheident ist die Übereinstimmung der Proposals auf beiden VPN-Routern.

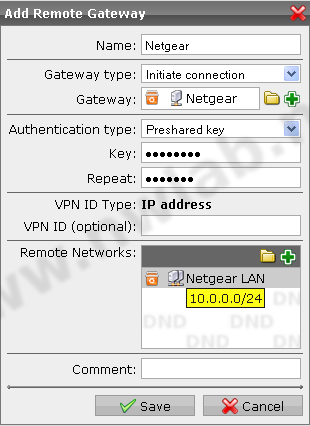

Remote Gateway

Der Netgear-Router muss in der Astaro als Remote Gateway angelegt werden.

Gehen Sie auf:

Site-to-Site VPN >> IPSec >> Remote Gateways >> New Remote Gateway...

und richten Sie den Router ein. Legen Sie dazu den Gateway und das Remote Network (LAN des Netgear) an.

Geben Sie einen Preshared Key (PSK) mit mindestens acht Zeichen ein.

Wird der Netgear-Router an einem ADSL-Zugang mit einer dynamischen IP-Adresse betrieben, richten Sie DynDNS

für den Router ein.

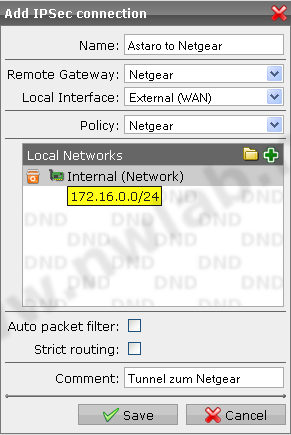

IPSec Connection

Im dritten Schritt wird die eigentliche IPSec-Verbindung unter

Site-to-Site VPN >> IPSec >> Connections >> New IPSec connection

konfiguriert. Wählen Sie Remote Gateway, Policy und das lokale Netz für die Verbindung aus.

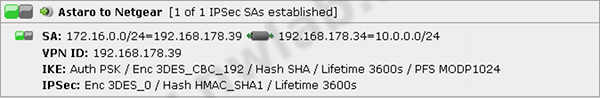

Mit einem Ping ins Remote-LAN sollte sich der Tunnel nun von beiden

Seiten aufbauen lassen.

Die Logs der VPN-Router helfen bei der Fehlersuche. Kontrollieren Sie die Übereinstimmung der

Proposals für Phase 1 und 2.

Weiterführende Informationen zu VPN

Bei Fragen wird Ihnen im Netzwerkforum geholfen.

|