Site-to-Site VPN zwischen Astaro und DrayTek Vigor

Mit einem Site-to-Site VPN lassen sich die lokalen Netzwerke von zwei Standorten mitander verbinden.

Geräte wie Server, Netzwerkfestplatten und Telefonanlagen sind damit aus beiden vernetzten Standorten

erreichbar.

Zum Aufbau eines Site-to-Site VPN sollten sich die IP-Netze der Standorte nicht überlappen.

Jeder Standort benötigt einen VPN-Router.

Dieses Tutorial beschreibt den Aufbau einer LAN-LAN-Kopplung mit einem Astaro Security Gateway (ASG Firmware version 7.401)

und einem Draytek Vigor.

Jeder Router benötigt eine statische WAN-IP oder einen Hostnamen (z.B. von DynDNS).

Im Beipiel kommt IPSec im Main Mode zum Einsatz.

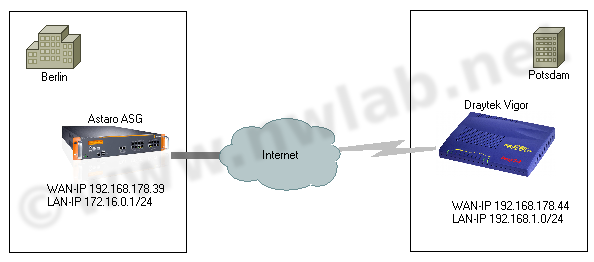

VPN Netzwerkaufbau

Im Beispiel verbindet das VPN die beiden Standorte Berlin und Potsdam. Als IP-Adressen kommen private Adressen

entsprechend RFC 1918 zum Einsatz.

VPN Parameter

Der VPN-Tunnel wird mit den folgenden Parametern aufgebaut.

|

|

1

|

2

|

|

Standort

|

|

Berlin

|

Potsdam

|

|

Gerät

|

|

Astaro ASG

|

Draytek Vigor 2200E

|

|

Rolle

|

|

VPN-Gateway

|

VPN-Gateway

|

|

WAN-IP oder Hostname

|

A

|

192.168.178.39

|

192.168.178.34

|

|

Lokales IP-Netz / Maske

|

B

|

172.16.0.0/24

|

192.168.1.0/24

|

|

Pre Shared Key PSK

|

C

|

geheim1234

|

|

Austauschverfahren

|

D

|

Main Mode

|

|

Dead Peer Detection (DPD)

|

E

|

aus

|

|

Identifier Type

|

F

|

IP-Adresse

|

IP-Adresse

|

|

Identifier

|

G

|

|

|

|

|

|

|

|

|

Phase 1

|

|

Lifetime

|

H

|

3600 sec

|

|

Verschlüsselung

|

I

|

3DES

|

|

Hashalgorithmus

|

J

|

MD5

|

|

Diffie-Hellman-Gruppe

|

K

|

DH-Group 1

|

|

|

|

Phase 2

|

|

Lebensdauer

|

L

|

3600 sec

|

|

Verschlüsselung

|

M

|

3DES

|

|

Hashalgorithmus

|

N

|

MD5

|

|

Perfect Forward Secrecy

|

O

|

aus

|

VPN auf dem Draytek Vigor einrichten

Für den Testaufbau kam ein älterer Draytek Vigor2200E mit der Firmware Version v2.3.11 zum Einsatz.

Die Konfiguration der VPN-Verbindung sieht aber auch mit der aktuellen Firmware auf Vigor 2700,

2820 und 2930 sehr ähnlich aus. Draytek unterstützt nur den Main Mode. Als Verschlüsselung ist bei

neuen Routern AES verfügbar.

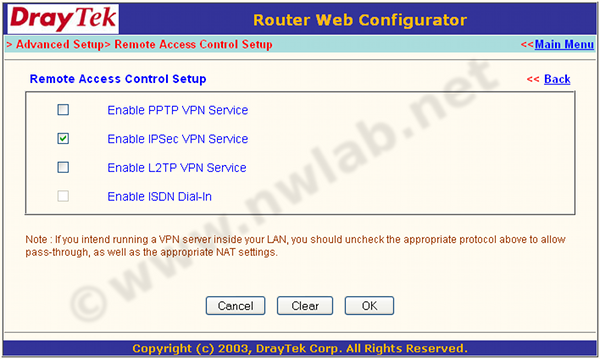

IPSec aktivieren

Der Vigor unterstützt neben IPSec auch PPTP und L2TP. Aktivieren Sie IPSec unter:

VPN and Remote Access Setup >> Remote Access Control Setup >> Enable IPSec VPN Service

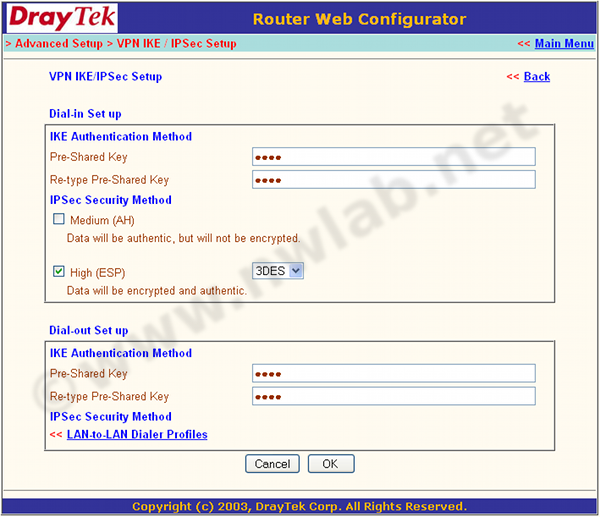

IPSec konfigurieren

Die Grundeinstellungen für IPSec erfolgenden unter:

VPN and Remote Access Setup >> VPN IKE / IPSec Setup

Tragen Sie den Pre-Shared Key für Dial-in Set up und Dial-out Set up ein.

Medium (AH) ausschalten, High (ESP) und 3DES einschalten.

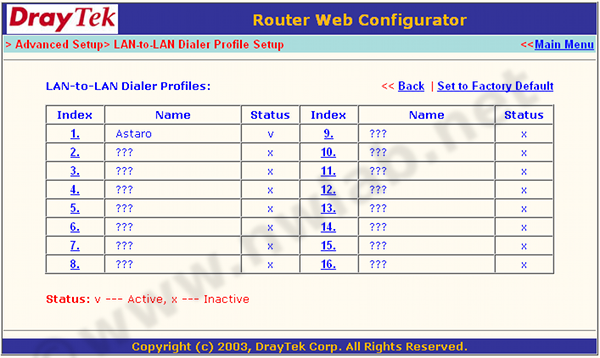

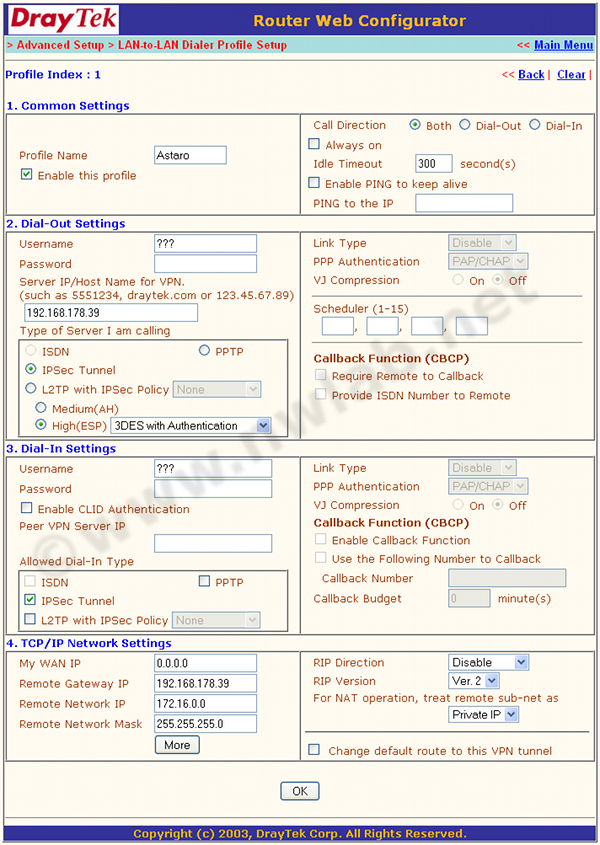

Dialer Profile

Für den VPN-Tunnel müssen Sie unter:

VPN and Remote Access Setup >> LAN-to-LAN Dialer Profile Setup

ein Profil anlegen.

Index 1 auswählen

- Namen vergeben

- Profil aktivieren

- Dial-Out Settings: IP-Adresse, IPSec Tunnel, 3DES with Authentication

- Dial-In Settings: IPSec Tunnel

- TCP/IP Network Settings: WAN-IP und LAN-Netz der Astaro eintragen, RIP deaktivieren

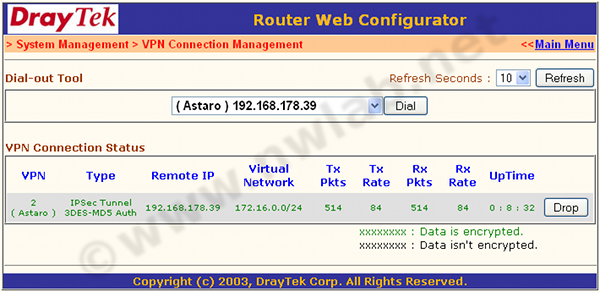

VPN Connection Management

Unter dem Menüpunkt VPN Connection Management kann man sich die aktiven VPN-Tunnel auf dem Vigor ansehen.

Astaro konfigurieren

Auf der Astaro müssen eine Policy, ein Remote Gateway und die eigenliche IPSec-Verbindung eingerichtet werden.

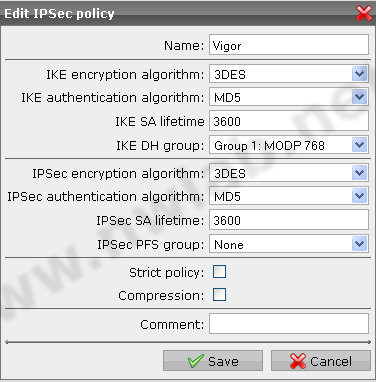

IPSec Policy

Legen Sie unter:

Site-to-Site VPN >> IPSec >> Policies >> New IPSec Policy

eine neue Policy mit 3DES, MD5, DH-Group 1 und ohne PFS an.

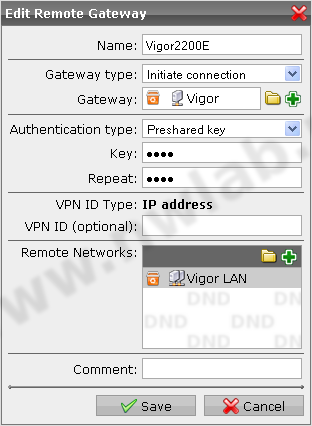

Remote Gateway

Der Draytek muss auf der Astaro als Remote Gateway angelegt werden.

Als Remote Network tragen Sie das LAN des Draytek (Zelle B2 aus der Konfig-Tabelle)

ein.

Site-to-Site VPN >> IPSec >> Remote Gateway >> New Remote Gateway

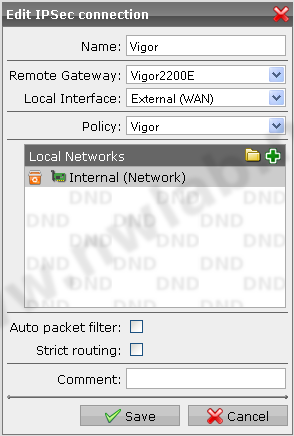

IPSec Connection

Als dritter Schritt wird die IPSec-Verbindung mit der vorbereiteten Policy und den Gateway eine IPSec-Verbindung erstellt.

Site-to-Site VPN >> IPSec >> connections >> New IPSec connection

Als Local Network geben Sie das LAN der Astaro (Zelle B1 aus der Konfig-Tabelle) an.

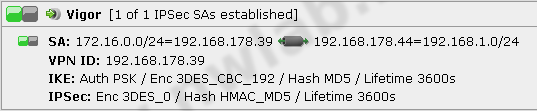

Die funktionierende VPN-Verbindung sollte dann in etwa so aussehen.

Weiterführende Informationen zu VPN

Bei Fragen zu VPN wird Ihnen im Netzwerkforum geholfen.

|