Passiver Ethernet Tap im Praxistext

Ein Tap ermöglicht das Einschleifen eines Sniffers oder IDS in eine

Netzwerkverbindung. Ein solcher Tap für Ethernet kann mit preiswerten Mitteln selber

hergestellt werden.

Mirko Kulpa, 24.03.2006

Was ist ein Netzwerk-Tap?

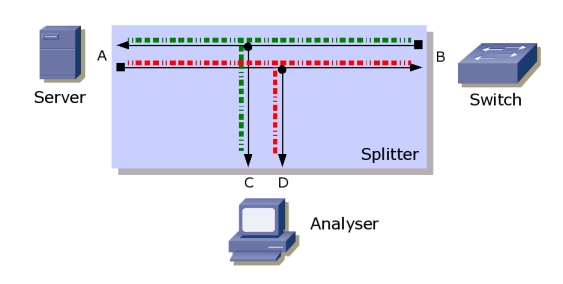

Ein Tap oder Splitter leitet den Datenstrom einer Punk-zu-Punkt-Verbindung zu einem

dritten Gerät. Taps werden eingesetzt, um Netzwerkanalyser und Intrusion Detection Systeme (IDS)

in Netzwerke einzuschleifen. Die folgende Grafik zeigt das Prinzip.

Prinzipdarstellung eines Splitters / Taps

Um Vollduplex-Links überwachen zu können, muss der Tap den Traffic auf zwei Ports herausführen. In jede

Richtung können ja im Fastethernet bis zu 100 MBit/s übertragen werden. Insgesamt fallen also 200 MBit/s

an. Dieser Traffic kann nicht auf einem Fastethernet-Link zum Sniffer übertragen werden.

Professionelle Taps erhalten Sie zum Beispiel bei systeamatic (siehe Linkliste am Ende des Artikels).

Taps selber bauen

Für den gelegentlichen Einsatz und für Lehrzwecke kann sich der Netzadmin

selber einen Tap bauen. Auf der Internetseite von Snort gibt es eine Anleitung, für den Bau

eines Ethernet Taps. Benötigt werden lediglich vier RJ45-Buchsen, etwas Kabel und ein Lötkolben.

Als Grundlage eignet sich zum Beispiel ein defekter 4-Port-Switch. Es reichen aber auch

vier RJ45-Buchsen. Diese können mit etwas Tape zusammengeklebt werden. Wenn Sie den Tap nach der

Zeichnung auf der Snort-Seite verdrahten, versuchen Sie die Kabel so kurz wie möglich zu halten.

Es reicht aus, die Stifte 1, 2, 3 und 6 an den Host-Buchsen zu verdrahten.

Der Tap im Einsatz

Ich habe einen Tap aus vier einzelnen LAN-Buchsen gebaut.

Im Praxistest funktionierte der Tap sofort. Ohne angeschlossenen Analyser arbeitete der angeschlossene

PC fehlerfrei. Auf dem 100 MBit/s-Link traten auch bei hoher Last keine Fehler auf.

Das Stecken eines Sniffers in einer der TAP-Ports (Tap A, Tap B) führte manchmal zum Abbruch

der Verbindung des Host-PC. Am Switchport liefen Fehler auf (CRC, Frame).

Danach lief der Link wieder fehlerfrei.

Daten über zwei Links capturen

Um die Daten mitzuschneiden, ist ein PC mit zwei LAN-Karten notwendig. Beide NICs werden mit den

TAP-Ports verbunden. Auf dem PC wird Wireshark zweimal gestartet. In jedem Wireshark wird auf einer

Karte mitgeschnitten. Die Traces werden als Dateien gespeichert. Jede Datei enthält jetzt den Traffic

einer Richtung. Mit dem Tool mergecap (gehört zu Wireshark) können beide Traces zusammengefasst werden.

Mit dem folgenden Kommando werden die Files trace1.pcap und trace2.pcap zur neuen Datei allframes.pcap

gemischt:

mergecap -w allframes.pcap trace1.pcap trace2.pcap

Da beide Traces auf dem selben PC erstellt wurden, ist die Reihenfolge der Frames in der Regel korrekt.

Wer öfters auf zwei Karten aufzeichnet, kann den Vorgang mit einem Batchfile bzw. Shellscript automatisieren.

Dazu eignet sich auf tshark (Kommandozeilenversion von Wireshark).

Fazit

Für Lehrzwecke oder die Nutzung im Heimnetz ist der Eigenbau-Tap bestens geeignet.

Da er allerdings die elektrischen Eigenschaften des Links massiv verändert,

würde ich ihn nicht in einen kritischen Link einbauen. Für diesen Zweck

gebe ich einem "echten" Tap den Vorzug.

Diskutieren Sie mit anderen User über Netzwerkanalyse im Netzwerkforum.

Weiterführende Informationen

Weiterführende Informationen finden Sie unter folgenden Links:

|